ΚΕΦΑΛΑΙΟ 7

ΑΣΦΑΛΕΙΣ ΥΠΗΡΕΣΙΕΣ ΚΑΙ ΣΥΝΑΛΛΑΓΕΣ ΣΕ ΠΕΡΙΒΑΛΛΟΝΤΑ ΚΙΝΗΤΟΥ ΕΜΠΟΡΙΟΥ

Χρήστος Κ. Γεωργιάδης

Αναπληρωτής Καθηγητής Πανεπιστημίου Μακεδονίας

geor@uom.edu.gr

Οκτώβριος 2015

ΚΕΦΑΛΑΙΟ 7

ΑΣΦΑΛΕΙΣ ΥΠΗΡΕΣΙΕΣ ΚΑΙ ΣΥΝΑΛΛΑΓΕΣ ΣΕ ΠΕΡΙΒΑΛΛΟΝΤΑ ΚΙΝΗΤΟΥ ΕΜΠΟΡΙΟΥ

Χρήστος Κ. Γεωργιάδης

Αναπληρωτής Καθηγητής Πανεπιστημίου Μακεδονίας

geor@uom.edu.gr

Σύνοψη

Το κεφάλαιο αυτό αρχικά ασχολείται με τις απειλές που καλείται να αντιμετωπίσει ο χρήστης μίας έξυπνης συσκευής σε περιβάλλοντα κινητού εμπορίου. Παρουσιάζεται μια κατηγοριοποίηση των απειλών και επιθέσεων και αναλύεται η συμπεριφορά του κακόβουλου και ανεπιθύμητου λογισμικού στις κινητές συσκευές. Επεξηγείται η λειτουργία των συστημάτων ανίχνευσης εισβολών σε έξυπνες συσκευές, ενώ ιδιαίτερη συζήτηση γίνεται στα στοιχεία ασφάλειας του κινητού λειτουργικού συστήματος Android. Στη συνέχεια, το κεφάλαιο διερευνά ζητήματα ιδιωτικότητας και εμπιστοσύνης σε περιβάλλοντα κινητού εμπορίου. Εστιάζοντας στην επαγγελματική χρήση της κινητής συσκευής, παρουσιάζονται τα οφέλη και οι προκλήσεις που προκύπτουν. Τέλος, ένα σημαντικό τμήμα του κεφαλαίου αφορά τα ζητήματα ιδιωτικότητας και εμπιστοσύνης σε κινητά συστήματα συστάσεων. Επεξηγούνται οι κύριοι τρόποι εξόρυξης δεδομένων χρήσης των κινητών χρηστών οι οποίοι είναι ικανοί να διαφυλάξουν την ιδιωτικότητα αυτών. Το κεφάλαιο κλείνει με την αναλυτική παρουσίαση μιας προσέγγισης διαφύλαξης της ιδιωτικότητας στα κινητά συστήματα συστάσεων.

Προαπαιτούμενη γνώση

Τα κεφάλαια 2,3,4 και 6 του παρόντος συγγράμματος

Οι έξυπνες κινητές συσκευές (smartphones) αποτελούν πλέον μια πύλη προς τον εξωτερικό κόσμο, συνδυάζοντας δυνατότητες παραδοσιακής τηλεφωνίας με πλατφόρμες διασκέδασης, πλατφόρμες γεωγραφικού εντοπισμού (GPS), ηλεκτρονικές αγορές και γενικότερα πάσης φύσης συναλλαγές (μέσω προγράμματος περιήγησης αλλά και ειδικών εφαρμογών). Οι χρήστες δε χρησιμοποιούν τις κινητές συσκευές πια μόνο για τηλεφωνικές κλήσεις και γραπτά μηνύματα. Αντιθέτως, ένα πλήθος καινοτόμων δυνατοτήτων ανοίγεται μπροστά τους: διασκέδαση, τραπεζικές συναλλαγές, ηλεκτρονικές πληρωμές, αλλά και κοινωνική δικτύωση προσφέρονται στις κινητές συσκευές. Ο χρήστης έχει αντικαταστήσει την τηλεόραση, το ραδιόφωνο, τη φωτογραφική μηχανή, την κάμερα λήψης βίντεο, τον επιτραπέζιο υπολογιστή, τα ογκώδη εργασιακά και εκπαιδευτικά αρχεία αλλά και άλλα πολλά αντικείμενα και υπηρεσίες με μόνο μια κινητή συσκευή και πληθώρα εφαρμογών μέσα σε αυτή. Οι έξυπνες κινητές συσκευές έχουν σημαντικό ρόλο στην καθημερινή ζωή καθώς μέσω αυτών παρέχεται ψυχαγωγία, επικοινωνία, δικτύωση, συναλλαγές, αγορές. Έχουν κερδίσει ακόμα και τον επιχειρηματικό κόσμο, καθώς μέσω αυτών οι εργαζόμενοι οργανώνουν καλύτερα τη δουλειά τους αλλά και οι ίδιες οι επιχειρήσεις προωθούν ευκολότερα τα προϊόντα στους καταναλωτές (Juniper, 2011).

Οι εξελίξεις στον κλάδο της κινητής τηλεφωνίας προχωρούν ταχύτατα όπως αποδεικνύει η τεράστια αύξηση στον αριθμό και την ποικιλία των εφαρμογών smartphones σε αγορές όπως το Apple AppStore, το Android Market και το Amazon AppStore. Ωστόσο υπάρχει ένα σημείο το οποίο έχει σημειώσει λίγα σχετικά βήματα προόδου. Πρόκειται για τον τομέα της ασφάλειας, στον οποίο οι κινητές συσκευές υστερούν αρκετά: σε αντίθεση με τους υπολογιστές και τα laptops που είναι εδώ και χρόνια εξοπλισμένοι με λογισμικό ασφάλειας, οι κινητές συσκευές, κατά τη συντριπτική τους πλειοψηφία παραμένουν δίχως προστασία και έτσι είναι ευπαθείς σε απειλές όπως υποκλοπές, κακόβουλο λογισμικό κλπ. Η πληθώρα καινοτομιών που παρέχουν οι κινητές συσκευές και εφαρμογές έχουν δημιουργήσει όντως πολλούς κινδύνους, οι οποίοι σε πληθώρα περιπτώσεων γίνονται πραγματικότητα κοστίζοντας μάλιστα ακριβά (La Polla et al., 2013).

Λόγω της αξίας των δεδομένων που αποθηκεύονται στις κινητές συσκευές αλλά και άλλους παράγοντες, όπως το μικρό μέγεθος των συσκευών, τις καθιστούν περιζήτητους στόχους επίθεσης. Αυτές οι επιθέσεις εκμεταλλεύονται τις αδυναμίες που σχετίζονται με τις συσκευές αυτές και χρησιμοποιούν τεχνολογίες όπως SMS, MMS, δίκτυα Wi-Fi κλπ. Υπάρχουν τρεις πρωταρχικοί στόχοι για τους επιτιθέμενους: δεδομένα, ταυτότητα κάτοχου/χρήστη και διαθεσιμότητα. Οι εισβολείς, μέσα από μια επίθεση, προσπαθούν να χρησιμοποιήσουν τα δεδομένα που έχει ο χρήστης και να προχωρήσουν σε άλλες κακόβουλες ενέργειες. Οι κακόβουλες αυτές ενέργειες μπορούν να γίνουν πράξη είτε μέσω υποκλοπής της ταυτότητας του νόμιμου χρήστη, είτε μέσω τακτικών που περιορίζουν τη δυνατότητα πρόσβασης στον νόμιμο κάτοχο της συσκευής (διαθεσιμότητα). Ο όρος ασφάλεια κινητών/έξυπνων συσκευών (mobile/smartphone security) αναφέρεται ακριβώς στις προσπάθειες προστασίας τόσο των ίδιων των συσκευών όσο και των εφαρμογών που αυτές εκτελούν.

Το τι επιλέγει ο κάθε χρήστης να αποθηκεύει στη συσκευή του συνδέεται άμεσα με το προφίλ του και το είδος των δραστηριοτήτων στις οποίες συμμετέχει. Ακολουθώντας μια γενική προσέγγιση κατηγοριοποίησης, εντοπίζουμε τέσσερις κύριες ομάδες: ευαίσθητα προσωπικά δεδομένα, πολυμεσικό υλικό, διάφορους κωδικούς και εμπιστευτικά ή απόρρητα έγγραφα. Η πλειοψηφία των χρηστών συνηθίζει να αποθηκεύει στο κινητό του ευαίσθητα προσωπικά δεδομένα (όπως στοιχεία της ταυτότητάς του, διευθύνσεις, πληροφορίες ιατρικού ιστορικού), αλλά και προσωπικά δεδομένα άλλων χρηστών που αποθηκεύει σαν διαθέσιμες επαφές προς επικοινωνία στο κινητό του. Η πρώτη αυτή κατηγορία αποθηκευμένων δεδομένων υπάρχει από τις πρώτες απλές κινητές συσκευές: οι χρήστες αρχικά οδηγήθηκαν στις κινητές συσκευές με σκοπό να κάνουν τη διαδικασία της επικοινωνίας γρηγορότερη, άμεση και ευκολότερη. Για να επιτευχθεί αυτό, χρειαζόταν η δυνατότητα αποθήκευσης επαφών και προσωπικών πληροφοριών, αρχικά στη μνήμη του κινητού, και αργότερα (καθώς η τεχνολογία εξελισσόταν) σε εφαρμογές.

Έρευνες έχουν δείξει ότι περίπου οι μισοί χρήστες έχουν πολυμεσικό υλικό αποθηκευμένο στις συσκευές τους. Στην κατηγορία αυτή ανήκουν διάφορα μουσικά αρχεία, προσωπικά βίντεο, ταινίες αλλά και φωτογραφίες. Οι χρήστες αποθηκεύουν τραγούδια που προτιμούν και τα χρησιμοποιούν όχι μόνο για ψυχαγωγία αλλά και για ενδεχόμενο ήχο κλήσης. Επίσης διατηρούν βίντεο αλλά και κάποιες ταινίες ίσως, εφόσον υποστηρίζεται από τη μνήμη και τις προδιαγραφές της συσκευής, για ψυχαγωγικούς κυρίως λόγους. Όλοι όμως διατηρούν φωτογραφίες είτε δικιές τους είτε αγαπημένων προσώπων ακόμα και από ιδιαίτερες προσωπικές στιγμές.

Η τρίτη κατηγορία περιλαμβάνει προσωπικούς κωδικούς, όχι μόνο σχετικούς με τη συσκευή στην οποία αποθηκεύονται αλλά και άλλοι κωδικοί (που σχετίζονται με άλλες συσκευές, άλλες υπηρεσίες ακόμα και κωδικοί άλλων δικαιούχων ορισμένες φορές). Σε αυτή την ομάδα ανήκουν προσωπικοί κωδικοί για πιστωτικές κάρτες, για διάφορες ηλεκτρονικές υπηρεσίες, ηλεκτρονικές διευθύνσεις, κοινωνικά δίκτυα και γενικά πλατφόρμες που περιλαμβάνουν μηχανισμούς κωδικών πρόσβασης με τους οποίους αυθεντικοποιείται ο χρήστης. Περίπου ένας στους τρεις χρήστες, σύμφωνα με έρευνες, επιλέγει να αποθηκεύει τραπεζικούς κωδικούς στις κινητές συσκευές που διαχειρίζεται. Επιπρόσθετα, αν αναλογιστούμε ότι οι ηλεκτρονικές πληρωμές (είτε μέσω τραπεζικών λογαριασμών είτε μέσω άλλων ειδικά σχεδιασμένων συστημάτων κινητών πληρωμών), αποτελούν καινούρια τάση, δεν αποτελεί γεγονός προς έκπληξη το ότι οι χρήστες αποθηκεύουν κωδικούς στις συσκευές τους.

Κατηγορία τύπου δεδομένων |

Σχετικό περιεχόμενο |

Ευαίσθητα προσωπικά δεδομένα |

|

Πολυμεσικό υλικό |

|

Κωδικοί |

|

Εμπιστευτικά έγγραφα |

|

Πίνακας 7.1 Κατηγορίες περιεχομένου στις κινητές συσκευές

Τελευταία κατηγορία αποτελεί η αποθήκευση εμπιστευτικών ή απόρρητων αρχείων. Οι χρήστες επιθυμούν να αποθηκεύουν αρχεία στις συσκευές τους, τόσο αρχεία προσωπικά και ποικίλης θεματολογίας, όσο και αρχεία εμπιστευτικά του εργασιακού τους περιβάλλοντος. Με την αποθήκευση τέτοιων αρχείων οι χρήστες έχουν τη δυνατότητα να είναι «εξοπλισμένοι» ανά πάσα στιγμή και οπουδήποτε, αφού μαζί με την προσωπική τους συσκευή έχουν και ό,τι έγγραφο μπορεί να τους φανεί χρήσιμο τόσο σε προσωπικό επίπεδο όσο και σε εργασιακό. Τα τελευταία χρόνια όλο και περισσότερο αυξάνεται η τάση να αποθηκεύουν οι χρήστες δεδομένα εργασιακού χαρακτήρα στις κινητές συσκευές τους (Dimensional Research, 2013). Οι τέσσερις παραπάνω κατηγορίες μαζί με το σχετικό περιεχόμενο της καθεμιάς μπορεί να οργανωθεί και να παρουσιαστεί στον πίνακα 7.1.

Μια ενδιαφέρουσα κατηγοριοποίηση των απειλών και επιθέσεων στις κινητές συσκευές διακρίνει οκτώ επιμέρους κατηγορίες (MSRA, 2013): α) φυσικές απειλές (physical threats), πχ. απώλεια συσκευής, β) απειλές βάσει λογισμικού (software-based threats), πχ. κινητός ιός, γ) απειλές βάσει του παγκόσμιου Ιστού (web-based threats), δ) εκμετάλλευση ευπαθούς κινητού λειτουργικού συστήματος (exploitation of vulnerable mobile OS), ε) απειλές βάσει δικτύου (network-based threats), στ) απειλές βάσει παρόχου υπηρεσιών (service provider-based threats), ζ) απειλές βάσει χρηστών (user-based threads), η) απειλές συσκευών για την επιχείρηση (mobile device threats to the enterprise).

Οι κυριότερες παραβιάσεις ασφαλείας σε κινητές συσκευές και εφαρμογές μπορούν για εποπτικούς λόγους να ομαδοποιηθούν σε δύο μεγάλες κατηγορίες: παραβιάσεις ασφαλείας μέσω κλοπής ή απώλειας της κινητής συσκευής και παραβιάσεις ασφαλείας από επιθέσεις κακόβουλου/ανεπιθύμητου λογισμικού τόσο στη συσκευή όσο και στις εφαρμογές που αυτή περιέχει. Σε μια τρίτη κατηγορία μπορούμε να εντάξουμε ορισμένους τύπους επιθέσεων που ενώ η εκδήλωσή τους μπορεί να συνδυαστεί είτε με την απώλεια συσκευής είτε με κακόβουλο/ανεπιθύμητο λογισμικό, μπορούν ωστόσο να συμβούν και ανεξάρτητα από την παρουσία αυτών των γεγονότων.

Η φορητότητα των κινητών συσκευών επιτρέπει τη συνεχή πρόσβαση σε επιχειρηματικές και προσωπικές πληροφορίες, ανεξαρτήτως τοποθεσίας. Αυτή η φορητότητα έχει ως αποτέλεσμα πολύ συχνά την απώλεια ή την κλοπή των κινητών συσκευών, με σοβαρότατες συνέπειες. Αυτόματα τίθενται σε κίνδυνο τα προσωπικά δεδομένα του χρήστη, όπως επαφές με εικόνες και διευθύνσεις, τραπεζικοί λογαριασμοί με αυτόματη συμπλήρωση κωδικών στους browsers και στις αντίστοιχες εφαρμογές, προσωπικές φωτογραφίες, λογαριασμοί κοινωνικής δικτύωσης, emails και πολλά άλλα δεδομένα. Επίσης, επειδή οι χρήστες χρησιμοποιούν τις κινητές συσκευές για λειτουργίες που σχετίζονται με την εργασία τους, η απώλεια της συσκευής μπορεί να παρουσιάσει επιχειρηματικές επιπτώσεις, εκθέτοντας την πνευματική ιδιοκτησία, τις προσωπικές πληροφορίες πελατών και εργαζόμενων καθώς και άλλα εταιρικά περιουσιακά στοιχεία (Juniper, 2011). Όταν μια συσκευή χάνεται (ή ενδεχομένως όταν ο νόμιμος χρήστης πέσει θύμα κλοπής), πολλά θέματα ασφαλείας έρχονται στην επιφάνεια. Αρκεί να αναλογιστούμε ότι υπάρχει αρκετά μεγάλο ποσοστό κινητών χρηστών που δε χρησιμοποιούν στη συσκευή τους κάποια μέθοδο αυθεντικοποίησης χρήστη (όπως για παράδειγμα κωδικό ΡΙΝ για είσοδο στο λειτουργικό σύστημα της συσκευής) κατά τη διαδικασία της ενεργοποίησης. Επιπλέον, ακόμη μεγαλύτερο ποσοστό κινητών χρηστών δε χρησιμοποιεί μεθόδους αυθεντικοποίησης με κωδικούς και σε άλλες λειτουργίες του κινητού. Οι χρήστες αποφεύγουν τη χρήση κωδικών για να επιταχύνουν τις διαδικασίες ξεκλειδώματος, ενεργοποίησης και απενεργοποίησης κατά ελάχιστα δευτερόλεπτα. Από την άλλη, προσπερνούν κινδύνους και απειλές που μπορούν να στοιχίσουν πολύ περισσότερα από λίγα δευτερόλεπτα, τόσο σε χρήματα όσο και σε άλλης μορφής απώλεια. Σαν αποτέλεσμα, η συσκευή μπορεί πολύ εύκολα να κλαπεί και να παραβιαστεί (Georgiadis et al., 2014).

Ο χρήστης όχι μόνο θα έχει χάσει μια πιθανόν ακριβή συσκευή αλλά θα έχει χάσει και όλα τα δεδομένα που διατηρούσε στη μνήμη του κινητού ή και στις εφαρμογές που αυτό είχε. Ο επίδοξος εισβολέας από την άλλη, μετά την εύκολη απόκτηση της πρόσβασης σε όλα τα τμήματα της συσκευής είναι σε θέση να προχωρήσει σε άλλες ενέργειες εις βάρος του νόμιμου χρήστη. Ο παράνομος χρήστης μπορεί να υποκλέψει προσωπικά δεδομένα, όπως στοιχεία ταυτότητας, και να υποκριθεί κάποιον άλλον ώστε να ολοκληρώσει διάφορες συναλλαγές οικονομικού περιεχομένου κυρίως. Τηλεφωνικές κλήσεις και μηνύματα μπορούν να επιβαρύνουν τον λογαριασμό του νόμιμου χρήστη. O εισβολέας επιπρόσθετα μπορεί και χρησιμοποιεί και τις διαθέσιμες εφαρμογές που υποστηρίζει η συσκευή μαζί με τους απαραίτητους κωδικούς. Έτσι, μπορεί εύκολα να αποκτήσει πρόσβαση σε κοινωνικά δίκτυα και προσωπικές σελίδες από τις οποίες μπορεί να αντλήσει παράνομα πολυμεσικό υλικό από προσωπικές ή όχι στιγμές του νόμιμου χρήστη. Οι τελευταίες ενέργειες μπορούν να οδηγήσουν μέχρι και σε διαδικτυακό εκφοβισμό του νόμιμου χρήστη από τον εισβολέα. Ο διαδικτυακός εκφοβισμός έχει πολλές διαφορετικές μορφές, όμως πολύ συχνά ζητείται χρηματικό αντάλλαγμα για την παύση του εκφοβισμού.

Στη δεύτερη κατηγορία παραβιάσεων ανήκουν επιθέσεις που λαμβάνουν χώρα μέσω μολυσμένων προγραμμάτων, συνδέσεων και εργαλείων. Ως κακόβουλο/ανεπιθύμητο λογισμικό θεωρείται κάθε εχθρικό και ενοχλητικό λογισμικό που είναι σχεδιασμένο για χρήση από μια συσκευή χωρίς τη συγκατάθεση του νόμιμου χρήστη ή στηριζόμενο στην 'εκμαίευση' της ανοχής του. Περιλαμβάνονται στην κατηγορία αυτή μια πληθώρα επιθέσεων, που λόγω τόσο του πλήθους τους όσο και της βαρύνουσας σημασίας που έχουν (όσον αφορά γενικότερα την επιστημονική περιοχή της ασφάλειας στις κινητές συσκευές), θα αναλυθούν με λεπτομέρειες σε επόμενη ειδική ενότητα.

Υποκλοπή της επικοινωνίας (communication interception): είναι μια απειλή για κάθε συσκευή που συνδέεται στο Διαδίκτυο, και οι κινητές συσκευές δε θα μπορούσαν να αποτελούν εξαίρεση. Το πλεονέκτημα των έξυπνων συσκευών είναι ότι οι επικοινωνίες τους, συνήθως είναι κρυπτογραφημένες μέσω κυψελών, απαιτώντας από τους επίδοξους εισβολείς να έχουν εξειδικευμένο εξοπλισμό και εργαλεία προκειμένου να ακούσουν τις συνομιλίες μεταξύ της συσκευής και των κυψελών. Ωστόσο η κρυπτογράφηση αυτή μπορεί να σπάσει με την κατάλληλη μεθοδολογία (Juniper, 2011). Μία επιπρόσθετη απειλή υποκλοπής επικοινωνίας είναι η σύνδεση Wi-Fi των κινητών συσκευών, καθώς με την ασύρματη σύνεση δικτύου μεγαλώνει σημαντικά ο κίνδυνος να διεισδύσει και να παρακολουθήσει τη συσκευή ένας εισβολέας. Μελέτες έχουν δείξει ότι μια κινητή συσκευή που μεταβαίνει σε δίκτυο Wi-Fi, είναι επιρρεπής σε επιθέσεις Man-In-The-Middle (MITM). H MITM είναι μια μέθοδος κατά την οποία οι εισβολείς αυτοσυστήνονται σε μία ροή επικοινωνίας. Στην ουσία ο εισβολέας, παίζει τον ρόλο του μεσολαβητή (middleman) για μία συζήτηση, καταγράφοντας όλες τις πληροφορίες μεταξύ των δύο επικοινωνούντων μερών (Juniper, 2011). Ανάλογα τώρα με το πώς μια κινητή συσκευή χειρίζεται τη μετάβαση δεδομένων, οι επικοινωνίες μεταξύ δύο μερών μπορούν να μεταδοθούν μέσω απλού κειμένου και έτσι να είναι ορατές σε έναν εισβολέα που χρησιμοποιεί MITM.

Εκμετάλλευση και κακή διαγωγή (exploitation and misconduct): είναι οι απειλές που βασίζονται στον ανθρώπινο παράγοντα (Juniper, 2011). Δύο είναι οι μεγάλες κατηγορίες κινητών χρηστών που έχουν συνήθως ασταμάτητη πρόσβαση σε φορητές συσκευές, και η οποία μπορεί να επιδεινώσει τις απειλές: οι έφηβοι και οι υπάλληλοι εταιριών που χρησιμοποιούν τις κινητές συσκευές ως μέσο για τη διεκπεραίωση της εργασίας τους. Και οι δύο αυτές κατηγορίες, για διαφορετικούς λόγους η καθεμία (ηλικία χρηστών και κρισιμότητα των δεδομένων αντίστοιχα), αποτελούν ιδανικούς στόχους εκμετάλλευσης. Για παράδειγμα, το cyber bulling αποτελεί μία τέτοια απειλή (σε σχέση με την κατηγορία των εφήβων κινητών χρηστών), βασιζόμενο στην πολύ συχνή χρήση των κινητών τηλεφώνων αλλά και των μέσων κοινωνικής δικτύωσης.

Το κακόβουλο λογισμικό στις κινητές συσκευές (mobile malware), αποτελεί τη μεγαλύτερη απειλή ασφαλείας τους. Εξαπλώνεται ραγδαία εκμεταλλευόμενο τις αδυναμίες των μηχανισμών ασφάλειας και όλες οι μεγάλες πλατφόρμες σήμερα (Android, iOS, Windows Phone OS) αποτελούν στόχο του. Εμφανίστηκε για πρώτη φορά σε κινητές συσκευές το 2004, με τον ιό Cabir ο οποίος μόλυνε συσκευές που χρησιμοποιούσαν το λειτουργικό σύστημα Symbian (κυρίως στις τότε συσκευές Nokia) και μεταδιδόταν μέσω του Bluetooth. Έκτοτε το κακόβουλο λογισμικό και οι ιοί πολλαπλασιάστηκαν καθώς ακολούθησαν οι Qdial, Skulls, Pbstealer, Commwarrior (Trend, 2012).

Κατά αναλογία των κατηγοριών του κακόβουλου λογισμικού που περιγράψαμε στο 3ο Κεφάλαιο, και με βάση τα χαρακτηριστικά του και τον τρόπο λειτουργίας του στις κινητές συσκευές (αλλά και γενικότερα στα περιβάλλοντα κινητών ηλεκτρονικών συναλλαγών), διακρίνουμε πέντε επιμέρους υποκατηγορίες του κινητού κακόβουλου λογισμικού (La Polla et al., 2013):

Για να μολύνει τις κινητές συσκευές το κακόβουλο λογισμικό, πρέπει να αποκτήσει δικαιώματα διαχειριστή. Η Apple, δεν επιτρέπει στους κατόχους συσκευών με λειτουργικό iOS να εγκαταστήσουν third party εφαρμογές που δεν έχουν υπογραφεί ψηφιακά και κατά συνέπεια υπάρχει σημαντική προστασία στο App Store. Ωστόσο, λίγο καιρό μετά την κυκλοφορία του πρώτου iPhone εμφανίστηκαν τα πρώτα εργαλεία τα οποία καταργούν τον περιορισμό που έχει επιβάλλει η Apple και δίνοντας δικαιώματα διαχειριστή, οι χρήστες μπορούν να εγκαταστήσουν third party εφαρμογές και να επέμβουν στο λειτουργικό σύστημα. Η διαδικασία «ξεκλειδώματος» της συσκευής ονομάζεται Jailbreak (La Polla et al., 2013; Liu et al., 2014).

Κάτι αντίστοιχο ισχύει για τις συσκευές με λειτουργικό Android: η Google επιβάλει περιορισμούς στα δικαιώματα χρηστών με σκοπό να αποτρέψει την πρόσβαση του κακόβουλου λογισμικού στο λειτουργικό σύστημα. Σε αντίθεση με το App Store, το Android Market καθιστά δυνατή τη δημιουργία και διανομή εφαρμογών ακόμα και σε αρχάριους προγραμματιστές, και έτσι αποτελεί έναν ιδανικό μηχανισμό για την παροχή κακόβουλου λογισμικού σε μεγάλο αριθμό κινητών συσκευών. Το 2010 ανακαλύφθηκε μία εφαρμογή τύπου bank phising για κινητές συσκευές, ενώ την ίδια χρονιά ένας κατασκευαστής συσκευών βρέθηκε να προμηθεύει συσκευές με ενσωματωμένη SD card και προ-εγκατεστημένο σε αυτή το Mariposa botnet το οποίο μόλυνε τους υπολογιστές των χρηστών κατά την usb-σύνδεση της συσκευής με τον υπολογιστή. Η διαδικασία που δίνει τη δυνατότητα στον χρήστη να «ξεκλειδώσει» τη συσκευή του και να αποκτήσει δικαιώματα διαχειριστή ονομάζεται (και) root. Οι διαδικασίες root και Jailbreak είναι υπεύθυνες για αρκετά κενά ασφάλειας στις συσκευές τα οποία μπορούν να δημιουργήσουν πολλά προβλήματα στους χρήστες. Στους παρακάτω πίνακες, φαίνονται οι κατηγορίες και οι αντίστοιχες απειλές για τις πιο γνωστές πλατφόρμες.

Το ANDROIDOS_DROIDSMS.A αποτελεί το πρώτο trojan για Android συσκευές και ανακαλύφθηκε το 2010. Ο συγκεκριμένος δούρειος ίππος ήταν κρυμμένος σε μία εφαρμογή που ονομαζόταν Media Player και ζητούσε το δικαίωμα να στείλει SMS μηνύματα σε αριθμούς υψηλής χρέωσης χωρίς ο χρήστης να μπορεί να το αντιληφθεί (La Polla et al., 2013). Το ίδιο διάστημα ανακαλύφθηκαν δύο ακόμα κακόβουλα λογισμικά. Αρχικά ένας ακόμα δούρειος ίππος, μεταμφιεσμένος σε εφαρμογή παιχνιδιού το οποίο χρησιμοποιούσε μία εφαρμογή παρακολούθησης γεωγραφικής τοποθεσίας (GPS Spy), καθώς και ένα σκουλήκι, το Ikee, το πρώτο malware για συσκευές iOS, το οποίο και μόλυνε μόνο Jailbroken συσκευές. Το συγκεκριμένο, εκμεταλλεύεται το Secure Shell (SSH) του iOS, το πιο διαδεδομένο σημείο ευπάθειάς του. Στις δυνατότητές του περιλάμβανε και τον εντοπισμό γειτονικών Jailbroken συσκευών, στα οποία είχε τη δυνατότητα να αντιγραφεί με την προϋπόθεση να μην έχει αλλάξει ο χρήστης τις προκαθορισμένες ρυθμίσεις (default user name και password) του SSH Server. Το αποτέλεσμα της επίθεσης ήταν η αλλαγή της εικόνας φόντου συνοδευόμενη από ένα κείμενο που δήλωνε ότι η συσκευή έχει παραβιαστεί (La Polla et al., 2013) (Trend, 2012).

Το 2011 εμφανίστηκε το DroidDream, ένας δούρειος ίππος που αποτέλεσε τεράστιο πλήγμα στην αξιοπιστία του Android Market. Ενσωματωνόταν σε νόμιμες και δημοφιλείς εφαρμογές και είχε τη δυνατότητα, λειτουργώντας στο παρασκήνιο, να κλέβει προσωπικά δεδομένα και πληροφορίες της συσκευής αποστέλλοντάς τα σε ένα απομακρυσμένο διακομιστή. Μια άλλη αξιοσημείωτη παρουσία ήταν το ZeuS, ένα trojan/botnet με ειδικότερο στόχο τις συναλλαγές.

Χαρακτηριστικά παραδείγματα κακόβουλης χρήσης είναι οι εφαρμογές κλήσης που λειτουργούν στο παρασκήνιο και χρεώνουν τον συνδρομητή υπέρογκα ποσά ανάλογα με την απόσταση του καλούντος αριθμού, καθώς και οι keylogging εφαρμογές που μπορούν να θέσουν σε κίνδυνο τους κωδικούς πρόσβασης του χρήστη. Τηλεφωνικές κλήσεις και μηνύματα μπορούν βεβαίως να επιβαρύνουν τον λογαριασμό του νόμιμου χρήστη και να σημειωθεί ότι ο νόμιμος χρήστης συνήθως το συνειδητοποιεί αργά (αφού λίγοι χρήστες ελέγχουν τον λογαριασμό του κινητού τους για τυχόν ύποπτες χρεώσεις). Οι απειλές αυτές έχουν εξελιχτεί, χρησιμοποιώντας πολυμορφικές επιθέσεις (κακόβουλο λογισμικό ικανό να αλλάζει χαρακτηριστικά κατά τη διάδοσή του για να αποφύγει τον εντοπισμό) (Juniper, 2011).

Μια ιδιαιτερότητα στο κινητό περιβάλλον, είναι η (κατ' ανάγκη) μεγαλύτερη ανοχή σε λογισμικό διαφημιστικών μηνυμάτων (mobile adware) ή και παρακολούθησης δεδομένων της συσκευής (τύπου spyware), με αντάλλαγμα τη χωρίς χρέωση παροχή περιεχομένου (πχ. έκδοση παιχνιδιού που είναι μεν δωρεάν, αλλά συνεχώς εμφανίζει διαφημίσεις σε τμήματα της οθόνης). Οι εφαρμογές mobile spyware είναι αρκετά διαδεδομένες, και γίνονται επικίνδυνες όταν εμπλέκονται κακόβουλοι χρήστες. Ο ρόλος του spyware τότε είναι η παρακολούθηση των επικοινωνιών της συσκευής, συνήθως με απομακρυσμένη πρόσβαση. FlexiSpy, MobileSpy, MobiStealth είναι μερικές από τις εμπορικές εφαρμογές spyware οι οποίες είναι ιδιαίτερα αποτελεσματικές στην απόκρυψη της παρουσίας τους από τον χρήστη σε μία μολυσμένη συσκευή και μπορούν να ανιχνευθούν μόνο με ειδικά anti-spyware προϊόντα λογισμικού. Αυτό που κάνουν είναι να επιτρέπουν στον επίδοξο εισβολέα την παρακολούθηση των αρχείων καταγραφής κλήσεων, SMS, MMS, e-mail, την τοποθεσία του χρήστη ακόμα και την υποκλοπή συνομιλιών (Juniper, 2011; Felt et al., 2011).

Ορισμένες εφαρμογές από αυτή την κατηγορία, είναι νόμιμες και συλλέγουν τα δεδομένα των χρηστών με σκοπό το marketing ή τη δημιουργία και συντήρηση προφίλ χρηστών (user profiling) με στόχο την παροχή εξατομικευμένου περιεχομένου. Όπως είδαμε και στο 3ο κεφάλαιο, κατ' αναλογία, ο όρος mobile grayware χρησιμοποιείται για το λογισμικό που κατασκοπεύει τους κινητούς χρήστες, αλλά οι εταιρείες που διανέμουν το grayware δεν το χρησιμοποιούν για να βλάψουν τους χρήστες. Μάλιστα, αρκετά λογισμικά τύπου grayware παρέχουν πραγματική λειτουργικότητα και αξία στους χρήστες.

Κακόβουλα προγράμματα σε κινητές συσκευές μπορούν να εξαπλωθούν ποικιλοτρόπως μέσω διαφόρων φορέων, όπως μέσω SMS που περιέχει ένα σύνδεσμο σε μια μολυσμένη ιστοσελίδα (όπου ο χρήστης μπορεί να κατεβάσει τον κακόβουλο κώδικα ή την κακόβουλη εφαρμογή), μέσω MMS με μολυσμένα συνημμένα, μέσω ασύρματων μολυσμένων δικτύων στα οποία συνδέονται οι συσκευές και νοσούν κι αυτές με τη σειρά τους, μέσω της τεχνολογίας κινητών ηλεκτρονικών πληρωμών NFC (Near Field Communication), καθώς και μέσω κακόβουλου περιεχομένου που λαμβάνεται μέσω πλοήγησης στο Διαδίκτυο ή μέσω τεχνολογίας Bluetooth (Georgiadis et al., 2014).

Είναι πολλές οι επιθέσεις που προέρχονται από αδυναμίες στη διαχείριση των SMS και των MMS. Ορισμένα μοντέλα κινητών τηλεφώνων έχουν προβλήματα στη διαχείριση των σύντομων μηνυμάτων SMS. Είναι μάλιστα δυνατόν, με την αποστολή ενός κακόβουλου μηνύματος, να πραγματοποιηθεί επανεκκίνηση της λειτουργίας του τηλεφώνου, οδηγώντας σε επιθέσεις άρνησης παροχής υπηρεσίας. Μια άλλη πιθανή επίθεση θα μπορούσε να ξεκινήσει με ένα τηλέφωνο που στέλνει ένα MMS σε άλλα τηλέφωνα, το οποίο περιλαμβάνει ένα συνημμένο αρχείο, το οποίο έχει μολυνθεί με έναν ιό. Μετά την παραλαβή των MMS, ο χρήστης μπορεί να επιλέξει να ανοίξει το συνημμένο. Αν γίνει αυτό, το τηλέφωνο έχει μολυνθεί και ο ιός στέλνει ένα MMS με το ίδιο μολυσμένο συνημμένο σε όλες τις επαφές που είναι αποθηκευμένες στο βιβλίο διευθύνσεων του προσβεβλημένου χρήστη. Ένας επίδοξος εισβολέας όμως, πέραν των SMS/MMS, μπορεί να επιχειρήσει να παρακολουθήσει τις συνδέσεις μιας συσκευής μέσω ασύρματου δικτύου (Wi-Fi). Μέσω αυτής της παρακολούθησης μπορεί να αποκτήσει πληροφορίες πρόσβασης και ταυτότητας του χρήστη, τον οποίο παρακολουθεί ώστε να κερδίσει πρόσβαση στη συσκευή αλλά επίσης και για να στείλει κάποιο κακόβουλο πρόγραμμα χρησιμοποιώντας το ίδιο κανάλι επικοινωνίας που χρησιμοποιείται στη σύνδεση με το ασύρματο δίκτυο. Οι έξυπνες κινητές συσκευές είναι αρκετά ευάλωτες σε τέτοιες επιθέσεις, καθώς πολύ συχνά το Wi-Fi είναι το μόνο μέσο επικοινωνίας με το οποίο μπορούν οι χρήστες να αποκτήσουν πρόσβαση στο Διαδίκτυο.

Μια άλλη οδός είναι η ασύρματη τεχνολογία NFC, που χρησιμοποιείται για την αποστολή πληροφοριών ή πραγματοποίηση πληρωμών. Λόγω ακριβώς της διευκόλυνσης της μεταφοράς πληροφοριών που προσφέρει, είναι εκτεθειμένη σε ορισμένους κινδύνους: υπάρχει ο κίνδυνος από κακόβουλο κώδικα που λαμβάνουν οι συσκευές NFC. Ο κώδικας αυτός μπορεί να υποκλέψει διάφορες πληροφορίες από τη συσκευή NFC και να τις στείλει στη συνέχεια στον εισβολέα, ο οποίος έπειτα μπορεί να αποκτήσει πρόσβαση στη συγκεκριμένη συσκευή και να διαφθείρει ή να μεταποιήσει τα δεδομένα αυτής. Παρόμοια οδός επιθέσεων αποτελεί η τεχνολογία Bluetooth: υπάρχει σε όλες τις κινητές συσκευές και χρησιμοποιείται ευρέως από τους χρήστες για μεταφορά δεδομένων και αρχείων. Η τεχνολογία Bluetooth, επιτρέπει πχ. σε ορισμένα worms να εξαπλωθούν μεταξύ των συνδεδεμένων συσκευών, στις οποίες δεν απαιτείται αυθεντικοποίηση χρηστών, σε απόσταση 10 μέτρων.

Και βέβαια, δεν πρέπει να ξεχνάμε ότι η πλοήγηση στο Διαδίκτυο δεν είναι πάντα ασφαλής. Οι χρήστες μπορούν να ανακατευθυνθούν (δίχως να το καταλάβουν) σε ιστοσελίδες κακόβουλου περιεχομένου με προσφερόμενες μολυσμένες εφαρμογές που δελεάζουν τον χρήστη να τις χρησιμοποιήσει. Το πρόγραμμα περιήγησης που υπάρχει στις κινητές συσκευές είναι ένας ιδανικός φορέας επίθεσης για κινητές συσκευές. Η εικόνα των επιθέσεων είναι ανάλογη με αυτή που δέχονται οι υπολογιστές χρησιμοποιώντας τα κοινά προγράμματα περιήγησης στον παγκόσμιο Ιστό: σύνθετα γραφικά και πρόσθετα οδηγούν σε κλασσικές κακόβουλες επιθέσεις που σχετίζονται με το Διαδίκτυο (όπως phishing, DoS, κλπ.).

Πιο συστηματικά, οι ξεχωριστές μεθοδολογίες για την πραγματοποίηση επίθεσης σε κινητές συσκευές είναι οι εξής (La Polla et al., 2013):

Από τη στιγμή που οι έξυπνες κινητές συσκευές είναι συσκευές που αλλάζουν τη θέση του δικτύου τους, και βεβαίως ανάλογα με την κίνηση των χρηστών τους σε διάφορους τόπους, ως προς την ανίχνευση εισβολών μπορούν να χρησιμοποιηθούν τεχνικές συστημάτων ανίχνευσης εισβολών (Intrusion Detection Systems, IDS), και ιδιαίτερα οι εξειδικευμένες προσεγγίσεις αυτών για κινητά ad-hoc δίκτυα (Halilovic & Subasi, 2012). Στην πρώτη γραμμή άμυνας ενός κινητού δικτύου, είναι ένα τοίχος προστασίας (firewall), φυσικά εφόσον αυτός ρυθμιστεί σωστά. Αλλά υπάρχουν και άλλα μέτρα ασφαλείας, όπως οι μηχανισμοί ελέγχου προσπέλασης (πχ. με χρήση Access Control Lists ή δικαιωμάτων/εξουσιοδοτήσεων βασισμένων σε ρόλους), που ενισχύουν την πρώτη γραμμή άμυνας, σε περίπτωση αποτυχίας των firewalls. Συνήθως, η πρώτη γραμμή άμυνας (της πρόληψης) δεν είναι πάντα αποτελεσματική, για αυτό είναι απαραίτητη και μία επιπλέον γραμμή άμυνας: εκεί χρησιμοποιούνται τα συστήματα ανίχνευσης εισβολών, που θεωρούνται και μια καλή λύση για την αναγνώριση των εισβολών που εξαπάτησαν την πρώτη γραμμή άμυνας και εισήλθαν στο εσωτερικό (είτε της κινητής συσκευής, είτε του δικτύου υποστήριξης).

Τα συστήματα ανίχνευσης εισβολών (IDS), είναι λογισμικό (software) ή υλικό (hardware) ή συνδυασμός αυτών. Ανιχνεύουν και αντιδρούν σε περίεργες κινήσεις στο δίκτυο ή στα διάφορα υπολογιστικά συστήματα, αλλά δεν κάνουν καμία ενέργεια για την αντιμετώπισή τους. Στην ουσία τα IDS είναι τα συστήματα που αναγνωρίζουν την εισβολή και ενημερώνουν τον διαχειριστή του δικτύου ή τον κάτοχο της κινητής συσκευής. Στην πιο απλή τους μορφή, αναλύουν τα αρχεία καταγραφής και ελέγχου (logging and audit) του συστήματος και προσπαθούν να εντοπίσουν «ίχνη» από γνωστές επιθέσεις εισβολής. Σε ορισμένες περιπτώσεις βέβαια, αυτά τα συστήματα συμβάλουν στην αντιμετώπιση κάποιας κακόβουλης απειλής, όπως με τη μη παροχή πρόσβασης σε κάποιον χρήστη, σε κάποια κινητή εφαρμογή ή σε κάποια IP διεύθυνση του δικτύου. Τα IDS για τις κινητές συσκευές χρησιμοποιούν κυρίως δύο ειδών τύπους ανίχνευσης εισβολών (La Polla et al., 2013; Halilovic & Subasi, 2012; Mitchell & Chen, 2014):

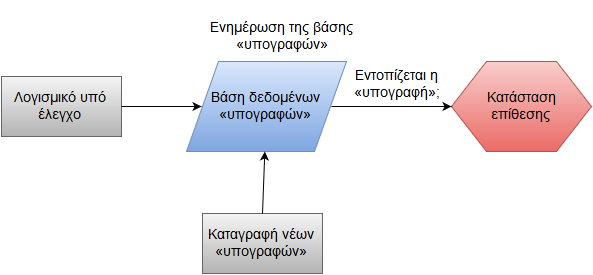

Ανίχνευση κακής χρήσης (misuse-based): είναι και ο πιο συνηθισμένος τρόπος ανίχνευσης εισβολών. ¶λλοι όροι που χρησιμοποιούνται για αυτή την κατηγορία είναι «ανίχνευση υπογραφής» (signature-based), «βασισμένη στη γνώση» (knowledge-based), «misuse detection», και «detection by appearance». Αναλύεται η πληροφορία που έχει συγκεντρωθεί (από τα αρχεία καταγραφής) και συγκρίνονται τα αποτελέσματα της ανάλυσης με ήδη γνωστές επιθέσεις, οι «υπογραφές» των οποίων είναι αποθηκευμένες σε μια βάση δεδομένων (Tang et al., 2014). Ανιχνεύονται λοιπόν κάποιες γνωστές υπογραφές κακόβουλων κινητών εφαρμογών, και έτσι το σύστημα γνωρίζει ότι απειλείται. Είναι μια λειτουργικότητα παρόμοια με την ανίχνευση «υπογραφών» ενός προγράμματος αντιμετώπισης ιών. Οι τεχνικές αυτές χρησιμοποιούν συνεπώς τη γνώση του τι είναι κακόβουλο για να αποφασίσουν αν μια κινητή εφαρμογή είναι επικίνδυνη ή όχι. Να σημειωθεί ότι ένας τέτοιος τρόπος ανίχνευσης δεν μπορεί να ανιχνεύσει επιθέσεις που δεν είναι γνωστές. Οι συνηθέστερες πρακτικές που ακολουθούνται είναι η μοντελοποίηση κατάστασης (state modeling), τα έμπειρα συστήματα (expert systems), το ταίριασμα αλφαριθμητικών (string matching) και η χρήση απλών κανόνων (simple rule-based). Οι προσεγγίσεις ανίχνευσης κακής χρήσης για τις έξυπνες κινητές συσκευές, μπορούν ειδικότερα να διακριθούν σε αυτές που η βάση δεδομένων των υπογραφών mobile malware παράγεται αυτόματα (automatically-defined) και σε αυτές που αυτό συμβαίνει χειροκίνητα (manual-defined), μέσω ανάλυσης του malware και εξαγωγής της υπογραφής αυτού.

Εικόνα 7.1: Ανίχνευση κακής χρήσης

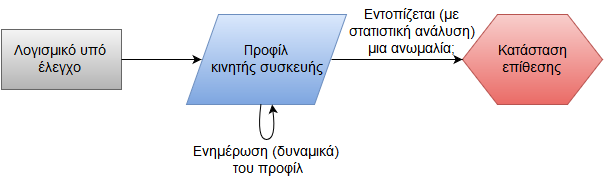

Ανίχνευση ανωμαλίας (anomaly-based): οι τεχνικές αυτές χρησιμοποιούν τη γνώση του τι αποτελεί κανονική συμπεριφορά μιας κινητής συσκευής για να αποφασίσουν αν μια κινητή εφαρμογή είναι κακόβουλη ή όχι. Στην ουσία ανιχνεύουν δραστηριότητες οι οποίες είναι ασυνήθιστες από το συνηθισμένο προφίλ. Ο τρόπος αυτός ανίχνευσης βασίζεται στο γεγονός ότι, όλες οι επιθετικές δραστηριότητες είναι ανωμαλίες και, πως, αν κάτι παρεκκλίνει από το σύνηθες προφίλ θεωρείται επίθεση (Tang et al., 2014). ¶λλοι όροι που χρησιμοποιούνται για αυτή την κατηγορία είναι «βασισμένη στη συμπεριφορά» (behavior-based) και «anomaly detection». Είναι μια λειτουργικότητα παρόμοια με την ευρετική (heuristic) λειτουργία ενός προγράμματος αντιμετώπισης ιών. Η ανίχνευση (με βάση τη στατιστική) μιας ανωμαλίας (statistical anomaly), απαιτεί την οριοθέτηση ενός συνηθισμένου προφίλ δραστηριότητας με στατιστικό τρόπο. Πιο συγκεκριμένα: o διαχειριστής καθορίζει κάποιες παραμέτρους που αφορούν την ποσότητα και το είδος (πχ. είδη και μέγεθος πακέτων, τύποι πρωτοκόλλων, αριθμοί θυρών) της κίνησης που επιτρέπεται σε ένα δίκτυο, ή παραμέτρους που οριοθετούν την κανονική συμπεριφορά της κινητής συσκευής, ενώ το IDS αναλύει την πληροφορία που έχει συγκεντρώσει από τα αρχεία καταγραφής. Όταν οι στατιστικές της ανάλυσης παρεκκλίνουν από τα όρια (thresholds) που έχουν καθοριστεί, αυτό συνιστά ένδειξη ανωμαλίας και 'χαρακτηρίζεται' μια κατάσταση ως 'επίθεση'. Παραδείγματα ασυνήθιστων ενεργειών θα μπορούσαν να είναι: αυξημένος αριθμός αποτυχημένων αποπειρών εισόδου, αυξημένος αριθμός συνδέσεων ενός χρήστη στο σύστημα, αυξημένη κατανάλωση υπολογιστικών πόρων (πχ. μπαταρίας κινητού) ή ροής πακέτων προς ένα σύστημα, κλπ. (Μάγκος, 2013). Τα πρότυπα κανονικής συμπεριφοράς μπορούν να εισαχθούν στο IDS κατά το στάδιο ανάπτυξης του ή να πραγματοποιηθεί σταδιακή εκπαίδευση του συστήματος, αφού εγκατασταθεί. Η εκπαίδευση του συστήματος πραγματοποιείται κυρίως με μεθόδους μηχανικής μάθησης (στατιστικές μέθοδοι, κατηγοριοποίηση σε συστάδες, μετρικές θεωρίας πληροφορίας -πχ. εντροπία, δίκτυα Bayes, νευρωνικά δίκτυα, τεχνικές εξόρυξης δεδομένων, μηχανές διανυσμάτων, τεχνικές πλησιέστερου γείτονα). Αξίζει να σημειωθεί ότι τα συστήματα ανίχνευσης ανωμαλιών, λόγω του «ευρετικού» (heuristic) χαρακτήρα τους, είναι δυνατόν να καταλήγουν σε λάθος διαγνώσεις. Το ποσοστό των εσφαλμένων θετικών (false positives) ή των εσφαλμένων αρνητικών (false negatives) εξαρτάται (και) από τις ρυθμίσεις στις οποίες προβαίνει ο διαχειριστής (πχ. περισσότερη ευαισθησία = υψηλότερο ποσοστό εσφαλμένων θετικών). Τα ποσοστά αυτά, μαζί με άλλες μετρικές όπως ο χρόνος απόκρισης (response time) χρησιμοποιούνται ως μετρικές αποτελεσματικότητας των μηχανισμών αυτών ανίχνευσης. Οι προσεγγίσεις ανίχνευσης ανωμαλίας για τις έξυπνες κινητές συσκευές, μπορούν ειδικότερα να διακριθούν σε αυτές που βασίζονται σε τεχνικές μηχανικής μάθησης (machine learning techniques) και σε αυτές που παρακολουθούν την κατανάλωση ενέργειας (monitoring power consumption).

Εικόνα 7.2: Ανίχνευση ανωμαλίας

Υπάρχουν βεβαίως και υβριδικές προσεγγίσεις που συνδυάζουν τους δύο προηγούμενους τύπους ανίχνευσης εισβολών. Αξίζει τέλος να επισημανθεί ένας τρίτος τύπος ανίχνευσης εισβολής, που αποκαλείται «Επιβολή Πολιτικής κατά τον Χρόνο Εκτέλεσης» (run-time policy enforcement) που χρησιμοποιεί τους μηχανισμούς για τον έλεγχο των δικαιωμάτων των κινητών εφαρμογών. H βασική ιδέα είναι ότι οι 'καταναλωτές' του κώδικα των κινητών εφαρμογών, ουσιαστικά αποδέχονται τον κώδικα 'ως έχει' και έτσι για να ανιχνεύσουν και να σταματήσουν ανωμαλίες μπορούν να αξιοποιούν τον υπάρχοντα υποστηρικτικό μηχανισμό για την επιβολή της πολιτικής που συνδέεται με τον κώδικα.

Κάντε κλικ για επανάληψη της κίνησης στην παρακάτω εικόνα:

Εικόνα 7.3 : Κατηγορίες συστημάτων ανίχνευσης εισβολών

Εκτός από το κριτήριο των εφαρμοζόμενων αρχών ανάλυσης/ανίχνευσης, τα συστήματα ανίχνευσης εισβολών για τις κινητές συσκευές μπορούν να κατηγοριοποιηθούν και με βάση άλλα κριτήρια:

Κατηγοριοποίηση ως προς την αντίδραση (reaction).

Κατηγοριοποίηση ως προς την αρχιτεκτονική (architecture).

Κατηγοριοποίηση ως προς τα στοιχεία που συλλέγονται (collected data).

|

τα συμβάντα αυτά αφορούν δραστηριότητες που σχετίζονται με την κανονική λειτουργία του λειτουργικού συστήματος και αφορούν κλήσεις του συστήματος (system calls), κλήσεις συναρτήσεων και λειτουργίες δικτύου. |

|

τα συμβάντα επικοινωνίας αποτελούν μια ιδιαίτερη κατηγορία συμβάντων που πραγματοποιούνται στο επίπεδο εφαρμογής μιας συσκευής. Περιλαμβάνονται λειτουργίες όπως αποστολή/λήψη SMS και MMS, και αποστολή/λήψη αρχείων. |

|

διάφορες μετρήσεις, όπως η δραστηριότητα επεξεργαστή (CPU activity), η κατανάλωση μνήμης, η δραστηριότητα εισόδου/εξόδου στα αρχεία και στο δίκτυο (file I/O activity, network I/O activity) μπορούν να αποτελέσουν δείκτες απόδοσης μιας έξυπνης συσκευής. Υπολογισμοί, όπως πλήθος SMS που έχουν αποσταλεί, ποσότητα ελεύθερης μνήμης (RAM free), χρήση επεξεργαστή (CPU usage) αποτελούν πολύ χρήσιμα δεδομένα προς ανάλυση. |

|

κάποια συστήματα ανίχνευσης εισβολών χρησιμοποιούν τεχνικές καταγραφής του πατήματος πλήκτρων από τους χρήστες (keylogging) για να βρουν πιθανές ανεπιθύμητες ενέργειες. Πχ. ένα προφίλ χρήστη 'συνηθισμένης συμπεριφοράς' μπορεί να στηριχθεί σε μοτίβα πατήματος πλήκτρων που προέκυψαν από μακρά χρονική περίοδο (long-term keystrokes), ενώ μια τρέχουσα δραστηριότητα χρήστη καταγράφεται ως short-term keystrokes τα οποία και συγκρινόμενα με το προφίλ 'πληκτρολόγησης' μπορεί να οδηγήσουν σε ανίχνευση παράνομης χρήσης της συσκευής. |

Κάθε εφαρμογή Android εκτελείται ως ένας ξεχωριστός χρήστης και για να αλλάξει το μοντέλο αυτό λειτουργίας, πρέπει να επιχειρηθεί αλλαγή σε επίπεδο ασφάλειας. Συνεπώς οι hackers, κάνουν επιθέσεις στις κινητές εφαρμογές, λειτουργώντας 'κάτω' από τον 'μανδύα'-λογαριασμό των χρηστών, οι οποίοι είναι υπεύθυνοι, για την πρόσβαση σε αυτές κάθε φορά. Η κάθε εφαρμογή, 'τρέχει' σαν ένας ξεχωριστός λογαριασμός και δεν έχει πρόσβαση σε τίποτα άλλο παρά μόνο σε ότι απαιτείται για τη λειτουργία που εξυπηρετεί. Ο τρόπος που λειτουργεί ο συγκεκριμένος μηχανισμός ασφαλείας ονομάζεται «one-app/one-user model» και ξεκινά τη λειτουργία του από το κατώτερο στρώμα της αρχιτεκτονικής Android, τον πυρήνα (kernel). Το kernel τύπου Linux, είναι η καρδιά μιας συσκευής Android και χρησιμοποιεί τις ίδιες στη βάση τους μεθόδους ασφαλείας που προβλέπει το λειτουργικό σύστημα Linux. Δηλαδή, κάθε χρήστης έχει ένα ξεχωριστό αναγνωριστικό User ID, ο χρήστης μπορεί να ανήκει σε κάποια ομάδα χρηστών και έτσι θα έχει ένα αναγνωριστικό ομάδας Group ID, και πάνω σε αυτό το μοντέλο λειτουργίας μπορεί να εκτελέσει εντολές όπως Write (W), Read (R), και eXecute (X). Όταν κάποιος χρήστης φορτώσει δεδομένα σε μια συσκευή Android, τότε τα δεδομένα χαρακτηρίζονται δικά του, εφόσον έχει κάνει προηγουμένως σύνδεση (login) με το δικό του User ID. Σε κάθε άλλη περίπτωση, το σύστημα θα δώσει ένα νέο User ID στον χρήστη που θα χρησιμοποιήσει το σύστημα για την ίδια εφαρμογή.

Όσον αφορά την πλευρά των προγραμματιστών (developers), υπάρχουν κάποιοι τρόποι, με τους οποίους μπορούν να διασφαλίσουν τα δικαιώματα των εφαρμογών που δημιουργούν κάθε φορά. Αυτό σημαίνει ότι ο κάθε προγραμματιστής έχει μία ψηφιακή υπογραφή, ένα πιστοποιητικό (certificate), το οποίο τον ξεχωρίζει από τους υπόλοιπους. Σε θέματα ασφαλείας, οι εφαρμογές πρέπει να 'σφραγίζονται', έτσι ώστε να τρέξουν σε Android, αλλά κάτι τέτοιο δεν είναι απαραίτητα υποχρεωτικό. Για παράδειγμα ένας προγραμματιστής μπορεί μέσω του αρχείου 'AndroidManifest.xml' και της λειτουργίας sharedUserID, να δημιουργήσει πολλές εφαρμογές αλλά κάτω από το User ID του ίδιου προγραμματιστή κάθε φορά (Six, 2012). Αυτό είναι λειτουργικό, επειδή μέσω αυτής της μορφοποίησης στον xml φάκελο, κάθε προγραμματιστής μπορεί να δημιουργήσει όσες εφαρμογές θέλει χωρίς να είναι απαραίτητο να επικαλεστεί από την αρχή τα δικαιώματά του και έτσι το σύστημα κερδίζει, και σε χώρο αλλά και σε χρόνο από άποψη λειτουργικότητας. Ένα άλλο πλεονέκτημα, είναι ότι κάθε δραστηριότητα μπορεί να τρέξει από μόνη της, μέσα στο ίδιο πακέτο δεδομένων και αυτό γίνεται αφενός μεν, για να διατηρηθεί η προέλευσή τους, δηλαδή από ποιον developer υλοποιήθηκε το πακέτο, αφετέρου δε, για να αφήσει τα στοιχεία που είναι μέρη της ίδιας εφαρμογής να τρέξουν σε διαφορετικές διεργασίες (Elenkov, 2014).

Το σύστημα ασφαλείας των συσκευών Android, ξεχωρίζει τις εφαρμογές μεταξύ τους κάτω από την ίδια διεργασία και αυτό οφείλεται στο γεγονός ότι η όλη λειτουργία του βασίζεται σε Linux πρότυπο. Οι εφαρμογές αυτές, μετά από παρέμβαση του προγραμματιστή στο σύστημα, μπορούν να είναι (Six, 2012): α) ιδιωτικές (MODE_PRIVATE), που σημαίνει ότι η εφαρμογή δεν έχει επικοινωνία με καμία άλλη εφαρμογή στο σύστημα, β) MODE_WORLD_WRITABLE, όπου επιτρέπεται οι άλλες εφαρμογές να κάνουν τροποποιήσεις σε αυτήν, και γ) MODE_WORLD_READABLE, που σημαίνει, ότι η εφαρμογή μπορεί να διαβαστεί, από τον οποιοδήποτε. Αυτός ο τρόπος λειτουργίας προσφέρει επαρκή ασφάλεια ώστε οι εφαρμογές να μην παραβιάζονται εύκολα. Η πλατφόρμα Android χρησιμοποιεί ένα μοντέλο σύμφωνα με το οποίο κάθε φορά που ο χρήστης επιθυμεί να εγκαταστήσει μία εφαρμογή, προβάλλονται οι λειτουργίες που απαιτούνται από την εφαρμογή όπως και οι πόροι του συστήματος. Το μοντέλο αυτό (install-time permission request model) έχει ως σκοπό να προστατέψει τον χρήστη από επικίνδυνες εφαρμογές που έχουν σαν σκοπό να υποκλέψουν δεδομένα και να χρησιμοποιήσουν παράνομα βασικές λειτουργίες της συσκευής. Για παράδειγμα, εάν κάποιος χρήστης αγνοήσει την προειδοποίηση του συστήματος κατά τη διάρκεια της εγκατάστασης μιας κακόβουλης εφαρμογής, τότε η παράνομη αυτή εφαρμογή μπορεί να αποκτήσει πρόσβαση στα SMS, στις κλήσεις, κλπ.

Από τη μεριά των προγραμματιστών, το 'πρόβλημα' έγκειται στο γεγονός ότι πρέπει, κατά τη διάρκεια σχεδιασμού μιας κινητής εφαρμογής, να μειώσουν όσο γίνεται τη λίστα που θα εμφανίζεται στον χρήστη, με τις κρίσιμες άδειες λειτουργίας, που πρέπει να χρησιμοποιήσει η εφαρμογή από τη συσκευή. Αυτό είναι απαραίτητο, επειδή κάθε φορά που κάποιος χρήστης εγκαθιστά μια εφαρμογή πρέπει να κάνει αποδοχή σε 10 σημεία τουλάχιστον κρίσιμων λειτουργιών, έτσι ώστε να λειτουργήσει η εφαρμογή. Υπάρχει λοιπόν ο κίνδυνος ο χρήστης μελλοντικά να νομίσει ότι κάποια παράνομη εφαρμογή είναι εξίσου ασφαλής και να ζημιωθεί παραλείποντας τις ερωτήσεις ασφαλείας (Elenkov, 2014). Πρέπει δηλαδή, να βοηθήσουν τον χρήστη να παρατηρεί όσο γίνεται (μέσω της μείωσης των αδειών χρήσης) και να μαθαίνει ποιες εφαρμογές να χρησιμοποιεί και ποιες όχι.

Υπάρχουν κάποια πρότυπα ασφαλείας τα οποία ένας προγραμματιστής μπορεί να τα επικαλεστεί κατά τη διάρκεια της λειτουργίας μιας εφαρμογής.

|

Τα πρότυπα αυτά εμπεριέχονται στον φάκελο 'Manifest.xml' και χωρίζονται σε τρία είδη. Αρχικά, μία εφαρμογή μπορεί να χαρακτηριστεί 'Normal', όταν ο χρήστης δε χρειάζεται να κάνει επιβεβαίωση σε διάφορες φάσεις της λειτουργίας της. Για παράδειγμα, μία τέτοια εφαρμογή μπορεί να είναι η λήψη μιας φωτογραφίας και η χρήση της σαν υπόβαθρο στη συσκευή του χρήστη. Επίσης, μια εφαρμογή μπορεί να χαρακτηριστεί 'Dangerous' όταν επικαλείται κρίσιμες λειτουργίες της συσκευής, όπως τη συνδεσιμότητα του Internet, ή τη λειτουργία των κλήσεων και πρέπει με αυτό τον τρόπο, ο χρήστης να είναι σε θέση να επιλέξει, σε ποια σημεία να επιτρέψει την πρόσβασή της ή όχι μέσω των ερωτήσεων ασφαλείας. Μια άλλη περίπτωση είναι αυτή κατά την οποία ο χρήστης εγκαθιστά μία ή περισσότερες εφαρμογές από έναν developer. Σε αυτή την περίπτωση όταν για παράδειγμα ο χρήστης εγκαταστήσει μία αξιόπιστη εφαρμογή, θα υιοθετήσει και το πλάνο της ασφαλείας μέσω των πόρων που θα χρησιμοποιήσει η εφαρμογή κατά τη διάρκεια της εγκατάστασης. Τότε η εφαρμογή χαρακτηρίζεται ασφαλής και χρησιμοποιείται από τον χρήστη. Επιπλέον, ο προγραμματιστής που κατασκεύασε την εφαρμογή, καθόρισε και το πλάνο με τις λειτουργίες που πρέπει να επικαλεστεί η εφαρμογή από τη συσκευή, έτσι ώστε να λειτουργήσει. Σε περίπτωση που ο χρήστης εγκαταστήσει μία εφαρμογή από τον ίδιο προγραμματιστή, τότε αυτόματα εάν η εφαρμογή έχει κατοχυρωμένη 'υπογραφή' (signature), θα εγκατασταθεί χωρίς ιδιαίτερη δυσκολία καθώς το λειτουργικό σύστημα Android θα ξέρει ότι η εφαρμογή είναι ασφαλής από την ήδη εγκατεστημένη εφαρμογή. |

Υπάρχουν πολλά συστατικά (components) που πρέπει να ληφθούν υπόψη κατά τη διάρκεια σχεδιασμού μιας κινητής εφαρμογής. Οι προγραμματιστές μαθαίνουν πρώτα από όλα το συστατικό Activity. Το συγκεκριμένο εμπεριέχεται στο στρώμα εντολών παρουσίασης (presentation layer) της εφαρμογής και έχει να κάνει με αυτό που βλέπει ο χρήστης, στην οθόνη της συσκευής του, όταν τρέχει την εφαρμογή. Λειτουργεί με τη βοήθεια κλάσεων και ο χρήστης καλεί τα αντικείμενα των κλάσεων, για διάφορες λειτουργίες όπως να διαβάσει ένα κείμενο, να πατήσει ένα κουμπί, κλπ. Τα components είναι τα επίπεδα ασφαλείας με τα οποία λειτουργεί μία κινητή εφαρμογή. ¶λλα components φαίνονται και άλλα λειτουργούν χωρίς να είναι ορατά, δηλαδή ο χρήστης δεν τα αντιλαμβάνεται. Για παράδειγμα, το συστατικό 'Content Provider' έχει σαν σκοπό το μοίρασμα στοιχείων με άλλες εφαρμογές που έχει εγκατεστημένες ο χρήστης. Αυτό γίνεται για την καλύτερη οργάνωση των λειτουργιών μιας εφαρμογής αλλά οπωσδήποτε και για λόγους ασφαλείας. Κάθε συστατικό μπορεί να διακριθεί σε δημόσια (public) ή ιδιωτική (private) λειτουργία (Six, 2012). Όταν τα δικαιώματα είναι public, τότε μπορεί να επικοινωνήσει και με άλλες εφαρμογές. Σε περίπτωση που τα δικαιώματα είναι σε private επίπεδο, τότε η εφαρμογή μπορεί να επικοινωνήσει μόνο με εφαρμογές που έχουν το ίδιο user ID. Πρέπει να σημειωθεί ότι τα συστατικά παίζουν σημαντικό ρόλο στη δημιουργία μιας εφαρμογής και πρέπει να είναι συγκεκριμένα και να μην επικαλούνται πληροφορίες που δε χρειάζονται για τη λειτουργία τους.

Όλα τα δεδομένα των εφαρμογών σε μία συσκευή Android αποθηκεύονται συνήθως σε κλασικές αποθηκευτικές διατάξεις. Αυτό βέβαια δεν παρέχει ασφάλεια καθώς τα δεδομένα είναι εύκολο να παραβιαστούν από hackers και όταν μιλάμε για ευαίσθητα δεδομένα τότε υπάρχει σοβαρός κίνδυνος. Για τον λόγο αυτό χρησιμοποιείται η τεχνική της κρυπτογράφησης των πληροφοριών έτσι ώστε να παρέχεται επιπλέον ασφάλεια στην κυκλοφορία των δεδομένων. Χρησιμοποιείται η τεχνική της συμμετρικής κρυπτογράφησης, πχ. ο αλγόριθμος Advanced Encryption Standard (AES). Οι συμμετρικοί αλγόριθμοι, όπως αναφέραμε σε προηγούμενο κεφάλαιο, βασίζονται στο κλειδί κρυπτογράφησης που χρησιμοποιούν κάθε φορά. Δηλαδή η δύναμη της συμμετρικής κρυπτογράφησης, βασίζεται στο μήκος της τιμής του κλειδιού που χρησιμοποιείται, και όσο μεγαλύτερο μήκος έχει το κλειδί, τόσο πιο δυνατός είναι ο αλγόριθμος. Χρησιμοποιούνται κλειδιά μήκους 256, 512 και 1024 bits. Παρόλο που είναι λειτουργικοί αλγόριθμοι, προκύπτουν προβλήματα στη μεταβίβαση του μηνύματος καθώς πρέπει ο αποδέκτης να χρησιμοποιεί το ίδιο κλειδί με το οποίο έγινε η κρυπτογράφηση, αλλιώς δε γίνεται να διαβάσει το αρχικό μήνυμα. Από την άλλη μεριά, χρησιμοποιείται και η ασύμμετρη τεχνική κρυπτογράφησης, όπου διαφορετικό είναι το κλειδί για την κρυπτογράφηση και διαφορετικό για την αποκρυπτογράφηση. Δηλαδή το κλειδί κρυπτογράφησης είναι δημόσιο και το κλειδί αποκρυπτογράφησης είναι ιδιωτικό (και διαφορετικό για κάθε χρήστη). Από τους πιο γνωστούς ασύμμετρους αλγόριθμους είναι ο RSA και όπως στους συμμετρικούς αλγόριθμους η δύναμή του βασίζεται στο μέγεθος του κλειδιού που χρησιμοποιείται. Κλασικό μήκος κλειδιού για ασύμμετρο αλγόριθμο είναι τα 2048 bits και η ασφάλεια που προσφέρει μπορεί να συγκριθεί με το κλειδί του συμμετρικού αλγορίθμου των 256 bits. Αυτό σημαίνει ότι η συγκεκριμένη κατηγορία κρυπτογράφησης είναι σχετικά αργή καθώς απαιτεί πολύ μνήμη και δεδομένα από το σύστημα, για την ασφαλή μεταβίβαση του μηνύματος.

Τα γενικότερα ζητήματα ασφαλείας, αλλά και τα ειδικότερα όσον αφορά την ιδιωτικότητα των κινητών χρηστών, αποκτούν άλλη επιπλέον διάσταση όταν αναφερόμαστε σε επαγγελματική χρήση (business use) των κινητών συσκευών. H πρωτοβουλία 'Φέρτε τη δική σας συσκευή' ('Bring Your Own Device, BYOD') αναφέρεται στην πολιτική ενός οργανισμού ή μιας επιχείρησης να επιτρέπει στους εργαζομένους να χρησιμοποιούν προσωπικές κινητές συσκευές (φορητοί υπολογιστές, ταμπλέτες και έξυπνα τηλέφωνα) στον χώρο εργασίας τους, και με αυτές τις συσκευές να έχουν πρόσβαση σε προνομιακές πληροφορίες καθώς και στις εφαρμογές της εταιρείας (Keyes, 2013). Ο όρος χρησιμοποιείται επίσης για να περιγράψει την ίδια πρακτική που εφαρμόστηκε σε σχολεία με μαθητές που χρησιμοποιούν προσωπικές συσκευές σε χώρους εκπαίδευσης (Lennon, 2012).

Η στρατηγική BYOD ουσιαστικά γεννήθηκε στον χώρο των επιχειρήσεων το 2009 από την Intel, όταν η τελευταία αναγνώρισε μια αυξανόμενη τάση μεταξύ των εργαζομένων της για να χρησιμοποιούν τις δικές τους συσκευές για να εργαστούν και να συνδέονται στο εταιρικό δίκτυο (Astani et al., 2013). Αντί να απορριφθεί η τάση, όπως πολλές άλλες επιχειρήσεις αρχικά προσπάθησαν, τα ανώτερα ηγετικά στελέχη της Intel έσπευσαν να αγκαλιάσουν την καινούρια αυτή τακτική για τη μείωση του κόστους της επιχείρησης και τη βελτίωση της παραγωγικότητας των εργαζομένων. Πιο συγκεκριμένα, από τον Ιανουάριο του 2010, ο αριθμός των εργαζομένων που χρησιμοποιούσαν κινητές συσκευές στο εργασιακό περιβάλλον έχει τριπλασιαστεί (από 10.000 έως 30.000), και από το 2014 αναμένεται ότι το 70% των συνολικά 80.000 εργαζομένων της Intel θα χρησιμοποιούν τα δικά τους συστήματα για τουλάχιστον ένα μέρος των καθημερινών εργασιακών καθηκόντων.

Η πολιτική BYOD είναι μια πραγματικότητα για τα περισσότερα τμήματα πληροφορικής επιχειρήσεων σήμερα. Οι χρήστες, οι οποίοι γνωρίζουν πώς να λειτουργούν τις δικές τους κινητές συσκευές, είναι βεβαίως πιο παραγωγικοί με μικρό ή καθόλου κόστος για τον οργανισμό. Οι χρήστες επίσης ενθαρρύνονται να αγοράσουν συσκευές με το κίνητρο ότι μπορούν να τις χρησιμοποιούν σε όλες τις πτυχές της ζωής τους, συμπεριλαμβανομένης και της επαγγελματικής (Bestmann et al, 2015). Έτσι δεν αποτελεί έκπληξη, ότι όλο και περισσότερο οι εργαζόμενοι (και ιδίως τα ανώτερα στελέχη) απαιτούν πρόσβαση σε πόρους της εταιρείας, email και άλλα δεδομένα εργασιακού περιεχομένου.

Η υιοθέτηση της στρατηγικής BYOD οδηγεί σε πολλά οφέλη είτε προς τους εργαζόμενους είτε προς την επιχείρηση. Τα οφέλη αυτά μπορούν να ταξινομηθούν σε τρεις μεγάλες κατηγορίες: αύξηση παραγωγικότητας, ικανοποίηση των εργαζομένων και μείωση λειτουργικών εξόδων (Pillay et al., 2013). Μέσα από μια BYOD πολική οι εργαζόμενοι γίνονται πιο παραγωγικοί στα εργασιακά τους καθήκοντα αλλά και αρκετές φορές καινοτόμοι. Νοιώθουν πιο άνετα με μια προσωπική συσκευή και μαθαίνουν να τη χειρίζονται σαν ειδικοί, γεγονός που τους καθιστά πιο ικανούς. Η χρήση αυτής της πρωτοποριακής τεχνολογίας στον χώρο εργασίας έχει αυξηθεί σημαντικά κατά τα τελευταία χρόνια. Οι τελικοί χρήστες θέτουν τις προσωπικές τους συσκευές σε λειτουργία και επιλέγουν από μόνοι τους πότε, πώς και με ποια εργαλεία στις συσκευής τους θα ολοκληρώσουν τα εργασιακά τους καθήκοντα. Η ελευθερία αυτή είναι ο κύριος λόγος της αύξησης της παραγωγικότητας αλλά και της καινοτομικής δράσης των υπαλλήλων (Georgiadis et al., 2014).

Οι κινητές συσκευές BYOD επέτρεψαν στους εργαζομένους να έχουν πρόσβαση στα δεδομένα της εταιρείας, χωρίς περιορισμό τοποθεσίας. Η βελτίωση της επικοινωνίας και πρόσβασης στα δεδομένα επιτρέπει στους οργανισμούς να βελτιώσουν τα προϊόντα και τις υπηρεσίες που προσφέρονται και να αυξήσουν την αξία τους στους πελάτες. Σε BYOD εργασιακά περιβάλλοντα οι εργαζόμενοι αρκετές φορές χρησιμοποιούν τις συσκευές που οι ίδιοι από μόνοι τους έχουν επιλέξει και επενδύσει και όχι συσκευές που επιβλήθηκαν από τις επιχειρήσεις. Αν και υπάρχουν περιπτώσεις που οι επιχειρήσεις χωρίς να επιβάλλουν τη χρήση συγκεκριμένων συσκευών, απαιτούν την επιλογή συσκευών με κάποιες συγκεκριμένες προδιαγραφές. Επιτρέποντας στους υπαλλήλους να χρησιμοποιούν προσωπικές συσκευές αποφεύγεται η χρήση πολλαπλών συσκευών κάτι που διευκολύνει τους εργαζόμενους και τους χαροποιεί (Morrow, 2012). Πολιτικές BYOD επιτρέπουν επίσης στους εργαζόμενους να χρησιμοποιούν την τεχνολογία με την οποία είναι άνετοι και προτιμούν, αντί για αυτό που η επιχείρηση συνήθιζε να τους υπαγορεύει. Πολλές φορές η ικανοποίηση των εργαζομένων προκύπτει και από συμφωνίες που γίνονται ανάμεσα σε αυτούς και τους εργοδότες τους, προκειμένου να εφαρμοστούν πολιτικές BYOD προς όφελος και των δύο. Για παράδειγμα, οι εργοδότες πληρώνουν ένα σταθερό ποσοστό από τους λογαριασμούς των κινητών συσκευών των εργαζομένων, ένα ποσό που καθορίζεται από τα χαρακτηριστικά του κάθε υπαλλήλου και κατατίθεται κάθε μήνα. Γενικά, οι χρήστες έχουν ελευθερία κινήσεων κάτι το οποίο τους ικανοποιεί και με τη σειρά τους ικανοποιούν και αυτοί τους εργοδότες τους.

Οι πολιτικές BYOD βοηθούν τον οικονομικό προϋπολογισμό των επιχειρήσεων με τη μετατόπιση του κόστους αγοράς τεχνολογικού εξοπλισμού στον χρήστη, καθώς οι εργαζόμενοι πληρώνουν για κινητές συσκευές και υπηρεσίες δεδομένων. ¶λλωστε οι χρήστες μπορούν να αναβαθμίσουν τις συσκευές τους πιο συχνά από ό,τι η επιχείρηση. Έτσι λοιπόν, επιτρέποντας στους υπαλλήλους να φέρουν και να χρησιμοποιούν τις δικές τους συσκευές, μπορεί ένας οργανισμός να έχει πάντα νέα μοντέλα της τεχνολογίας μέσω των υπαλλήλων, χωρίς να αναλαμβάνει τουλάχιστον ολόκληρο το κόστος αυτό. Οι επιχειρήσεις εξοικονομούν χρήματα και μέσω της αυξημένης παραγωγικότητας των εργαζομένων. Όταν μια πολιτική BYOD εφαρμόζεται σε έναν οργανισμό, οι εργαζόμενοι τείνουν να προστατεύουν τις συσκευές τους σε μεγαλύτερο βαθμό, καθώς υπάρχει μια μεγαλύτερη αίσθηση προσωπικής ιδιοκτησίας, που οδηγεί σε μείωση του κόστους υλικού και συντήρησης (Mont, 2012). Σύμφωνα μάλιστα με μια έρευνα της CISCO (2012), η υιοθέτηση BYOD τακτικών οδηγεί τις επιχειρήσεις σε ετήσια κέρδη που κυμαίνονται από 300 έως 1300 δολάρια ανά εργαζόμενο.

Οι προκλήσεις και οι κίνδυνοι που εμφανίζονται μετά από την υιοθέτηση μιας BYOD πολιτικής είναι ιδιαίτερα σημαντικοί. Οι βασικοί κίνδυνοι είναι η ενδεχόμενη απώλεια δεδομένων, η αδυναμία επιβολής ελεγκτικών διαδικασιών και τα υψηλά κόστη από τα απαιτούμενα μέτρα ασφαλείας (Pillay et al., 2013).

Ένας από τους πιο σημαντικούς κινδύνους που σχετίζονται με την πρωτοβουλία BYOD είναι η απώλεια δεδομένων από συσκευές που έχουν χαθεί ή κλαπεί εντός ή εκτός του χώρου εργασίας. Η ευκολία και η άνεση που προσφέρει το μέγεθος των έξυπνων συσκευών καθιστά εύκολο να χαθούν ή να κλαπούν (Calder, 2013). Επιπλέον, όταν οι εργαζόμενοι αντικαθιστούν τα κινητά τους τηλέφωνα με κάποια άλλα νεότερης τεχνολογίας, εμπιστευτικές και ευαίσθητες πληροφορίες μεταβιβάζονται σε μη εξουσιοδοτημένους χρήστες (McAfee, 2012).

Οι ειδικοί υποστηρίζουν ότι η απώλεια μιας BYOD συσκευής είναι ο υπ' αριθμόν ένα κίνδυνος όχι μόνο επειδή χάνονται δεδομένα που υπήρχαν σε αυτή, αλλά και επειδή τα δεδομένα μπορεί να περιέχουν εμπιστευτικές πληροφορίες που μπορούν να κοστίζουν σημαντικά στη φήμη μιας επιχείρησης. Επιπλέον, όταν ένας εργαζόμενος αποχωρεί από την επιχείρηση, δεν είναι υποχρεωμένος να παραδώσει τη συσκευή καθώς αυτός είναι ο νόμιμος ιδιοκτήτης. Ως αποτέλεσμα, οι εφαρμογές της εταιρείας και άλλα δεδομένα μπορούν και εξακολουθούν να υπάρχουν στη συσκευή, γεγονός που κρύβει επίσης πρόσθετους κινδύνους απώλειας πληροφοριών που η επιχείρηση δεν μπορεί να εκτιμήσει (Thomson, 2012). ¶λλος κρίσιμος παράγοντας σχετικά με τη διαρροή δεδομένων που σχετίζονται με BYOD πολιτικές είναι η δυσκολία εντοπισμού της διαρροής πριν να είναι πολύ αργά. Αυτό αποτρέπει τον εμπλεκόμενο φορέα να λάβει άμεσα αντίμετρα για την ελαχιστοποίηση των επιπτώσεων, η οποία θα μπορούσε να είναι δυνατόν στο αρχικό στάδιο της διάγνωσης.

H κακή χρήση των πόρων που προσφέρει μία επιχείρηση στους εργαζομένους αυξάνεται σε ένα περιβάλλον BYOD. Οι εργαζόμενοι παρακάμπτουν σκοπίμως τους περιορισμούς ασφαλείας (πχ. κωδικούς πρόσβασης, πολιτικές ασφαλείας IT) και θέτουν σε κίνδυνο την ασφάλεια της εμπλεκόμενης επιχείρησης. Οι οργανισμοί δεν έχουν κανέναν έλεγχο πάνω στο τι τύπους εφαρμογών υπάρχουν στην κάθε συσκευή, γεγονός το οποίο καθιστά πολύ δύσκολο να εφαρμοστούν πολιτικές ασφαλείας. Αν και οι εργαζόμενοι δεν κατεβάζουν παιχνίδια ή άλλες εφαρμογές ψυχαγωγίας στον υπολογιστή που χρησιμοποιούν στην εργασία τους (συνήθως .), στην περίπτωση BYOD, δεδομένου ότι η συσκευή είναι δικής τους κυριότητας είναι φυσικό να κατεβάζουν πολλές προσωπικές εφαρμογές στη συσκευή, έστω εκτός χρόνου δουλειάς. Οι εφαρμογές αυτές μπορούν να θέσουν σε κίνδυνο σημαντικές πληροφορίες της επιχείρησης. Από την άλλη πλευρά, οι επιχειρήσεις θεωρούν ότι είναι δύσκολο να ελέγχουν και να παρακολουθούν κατά πόσο ο εξουσιοδοτημένος υπάλληλος χρησιμοποιεί σωστά τη συσκευή (αλλά και τις πληροφορίες της) εκτός εργασιακού περιβάλλοντος. Οργανισμοί που έχουν υιοθετήσει μια BYOD πολιτική έχουν την 'επικρεμάμενη' απειλή της απώλειας του ελέγχου επί των δεδομένων τους, εφόσον υπάρχει δυνατότητα πρόσβασης εκτός της δικαιοδοσίας του οργανισμού ή του επαγγελματικού δικτύου. Αυτό γίνεται κατανοητό αν αναλογιστούμε ότι το 30% των εργαζομένων περίπου σε BYOD οργανισμούς σε όλο τον κόσμο (στοιχεία 2012, με τάση αυξητική .) κάνουν χρήση υπηρεσιών cloud (όπως το Dropbox, το iCloud, το OneDrive και το Google Docs) για την αποθήκευση και πρόσβαση σε δεδομένα χωρίς χρονικούς ή τοπικούς περιορισμούς. Επιπλέον, τα επαγγελματικά μηνύματα ηλεκτρονικού ταχυδρομείου που είναι πλέον προσβάσιμα μέσω του δικτύου κινητής τηλεφωνίας στην BYOD συσκευή, δεν είναι υπό τον έλεγχο του οργανισμού και είναι επιρρεπή σε κακόβουλες επιθέσεις (Phifer, 2013).

Μία τελευταία διάσταση που αποτελεί και φυσική κατάληξη των δύο προαναφερόμενων κινδύνων είναι το αυξανόμενο κόστος από τα μέτρα ασφαλείας που επιβάλλει η υιοθέτηση BYOD τακτικών. Οι επιχειρήσεις που υιοθετούν BYOD πολιτικές, προκειμένου να προσφέρουν υψηλά επίπεδα ασφαλείας οδηγούνται στη λήψη μέτρων με σημαντικό κόστος, όπως η δημιουργία ενός τμήματος IT-help-desk που παρέχει υποστήριξη προς τους εργαζόμενους. Επιπλέον, θα πρέπει να παρέχεται κατάλληλο προστατευτικό λογισμικό κατά των κακόβουλων προγραμμάτων που επίσης κοστίζουν.

Αν και η χρήση των έξυπνων κινητών συσκευών είναι ευρέως διαδεδομένη, και ενώ καινοτόμες πολιτικές επιτρέπουν τη χρήση προσωπικών κινητών συσκευών στο εργασιακό περιβάλλον είναι ιδιαίτερα δημοφιλείς παγκοσμίως, οι κίνδυνοι που ελλοχεύουν είτε παραμένουν άγνωστοι, είτε αγνοούνται. Οι κινητές συσκευές, ως επέκταση του εργασιακού περιβάλλοντος του χρήστη, επιτρέπουν περισσότερα σημεία εισόδου και εξόδου, με πολύ λιγότερο έλεγχο από την παραδοσιακή εταιρική υποδομή. Αναμφίβολα, οι κινητές συσκευές και οι εφαρμογές που αυτές προσφέρουν, έχουν μια σειρά από χαρακτηριστικά που τις ξεχωρίζουν από ένα παραδοσιακό υπολογιστικό περιβάλλον, γεγονός που δημιουργεί την ανάγκη ειδικού χειρισμού των απειλών. Μια αξιόπιστη μελέτη του 2011 διαπίστωσε ότι σε 14 χώρες και με 1.500 ερωτηθέντες, ενώ το 95% των επιχειρήσεων εφαρμόζουν πολιτικές χρήσης κινητών συσκευών στο εργασιακό περιβάλλον, λιγότεροι από ένας στους τρεις υπαλλήλους έχουν επίγνωση της πολιτικής στην πράξη. Η πλειοψηφία των χρηστών κινητής τηλεφωνίας αισθάνονται ότι έχουν μικρό ή καθόλου έλεγχο επί των προσωπικών πληροφοριών που είναι αποθηκευμένα στις συσκευές και δεν έχουν καμία γνώση πάνω στα δεδομένα που συλλέγουν οι εταιρείες, κατά την περιήγηση στο Διαδίκτυο ή κατά τη χρήση ηλεκτρονικών υπηρεσιών (Microsoft, 2013).

Υπάρχει λοιπόν έντονη χρήση των νέων τεχνολογιών και πρακτικών που οι κινητές συσκευές έχουν επιφέρει, αλλά ταυτόχρονα δεν υπάρχει γνώση σχετικά με το τι ακριβώς είναι και τι ακριβώς περιέχουν όλες αυτές οι νέες τεχνολογικές πρακτικές. Το ανθρώπινο στοιχείο είναι μία από τις μεγαλύτερες πηγές κινδύνου για το θέμα της ασφάλειας των πληροφοριών, καθώς και μία πηγή από τις πιο δύσκολες να ελεγχθούν. Εργαζόμενοι χωρίς επαρκή ευαισθητοποίηση σε θέματα ασφάλειας, μπορούν να θέσουν σε κίνδυνο την επιχείρηση στην οποία δουλεύουν, απαντώντας σε κακόβουλα μηνύματα, αφήνοντας μη εξουσιοδοτημένα άτομα να αποκτήσουν πρόσβαση στο εσωτερικό της επιχείρησης, ή ακόμα και προσφέροντας (έναντι υψηλής αμοιβής) δεδομένα πνευματικής ιδιοκτησίας της επιχείρησης σε άλλους ανταγωνιστικούς φορείς. Οι νέες τεχνολογίες επιτείνουν το πρόβλημα: παρά το γεγονός ότι παρέχουν ισχυρές νέες δυνατότητες που μπορούν να ωφελήσουν την επιχείρηση, μπορούν επίσης κάλλιστα να εισάγουν νέους κινδύνους ασφαλείας με ταχύτερο ρυθμό από ότι πολλές επιχειρήσεις μπορούν να χειριστούν.

Σε γενικές γραμμές οι χρήστες ενδιαφέρονται για την ασφάλεια των συσκευών τους, αλλά δεν υιοθετούν πρακτικές ασφαλείας μέχρι να βιώσουν ένα περιστατικό παραβίασης ασφαλείας. Σύμφωνα με πρόσφατη έρευνα (Dimensional Research, 2013), οι εργαζόμενοι όχι μόνο ενδιαφέρονται για την προστασία των συσκευών και για τις συνέπειες των παραβιάσεων ασφαλείας σε αυτές, αλλά επιπλέον αναγνωρίζουν ότι η μη επίγνωση των κινδύνων και οι αδιάφοροι χρήστες αποτελούν μεγαλύτερο κίνδυνο από τους ίδιους τους επιτιθέμενους. Η έλλειψη ουσιαστικής εκπαίδευσης των χρηστών σχετικά με ζητήματα ασφάλειας είναι ο κυριότερος λόγος που δημιουργούνται λανθασμένες αντιλήψεις σε αρκετές φορές υποτιθέμενα ενημερωμένους χρήστες. Κάποιες έρευνες δείχνουν, και αυτό είναι επίσης σημείο συζήτησης, ότι χρήστες που έχουν συσκευές όχι τόσο εξελιγμένες (μπορεί δηλαδή να μην ανήκουν στην κατηγορία των έξυπνων συσκευών), έχουν περισσότερη επίγνωση πάνω σε θέματα ασφαλείας και παραβιάσεων.

Προδιαγεγραμμένες πολιτικές ασφάλειας, ως μέτρα προστασίας, τίθενται σε ισχύ από τους κατασκευαστές συσκευών και τους παρόχους, αλλά αυτό που χρειάζεται να γίνει με επιτυχία είναι η σωστή εκπαίδευση των χρηστών κινητής τηλεφωνίας, προκειμένου να προστατεύσουν την ιδιωτική τους ζωή και τα δεδομένα που αποθηκεύουν σε συσκευές (είτε πρόκειται για προσωπικά δεδομένα ή για αρχεία που σχετίζονται με το περιβάλλον εργασίας). Στα πλαίσια της εκπαιδευτικής μεθόδου, θα πρέπει να υπάρχει μια σαφέστατη και πλήρως κατανοητή μέθοδος επικοινωνίας με τους εκπαιδευόμενους εργαζομένους. Οι εκπαιδευόμενοι θα πρέπει να κατανοήσουν ότι τυχόν αποκλίσεις από την καθιερωμένη διαδικασία και το κανάλι επικοινωνίας που αυτή εισάγει στην επιχείρηση προκαλεί ρήγματα εμπιστοσύνης. Οι περιορισμοί στο κανάλι επικοινωνίας μειώνουν τους κινδύνους των χρηστών που πέφτουν θύματα επιθέσεων. Οι χρήστες θα πρέπει επίσης να έχουν έναν καθιερωμένο τρόπο επικοινωνίας στη διάθεση τους αν έχουν τις οποιεσδήποτε υπόνοιες παραβίασης ασφαλείας στη συσκευή τους και να κατανοήσουν πώς η επιχείρηση θα επιληφθεί του θέματος και δε θα αποδώσει ευθύνες στους ίδιους. Τελικά, οι διαδικασίες αυτές θα οδηγήσουν τον εργαζόμενο να δηλώσει τις υπόνοιες αυτές, χωρίς να φοβάται τυχόν κυρώσεις (σε περίπτωση που πρόκειται για δικό του σφάλμα το οποίο οδήγησε άθελα του σε παραβίαση ασφαλείας).

Θα πρέπει να υπάρχει ένα βασικό πρόγραμμα εκπαίδευσης των εργαζομένων σε σχέση με την ασφάλεια, το οποίο θα εκπαιδεύει τους υπαλλήλους σχετικά με το τι ενέργειες θα πρέπει να ακολουθήσει σε περίπτωση που μια επίθεση λάβει χώρα και απαιτεί άμεση αντιμετώπιση. Η εκπαίδευση θα περιλαμβάνει την εκμάθηση τρόπων αντιμετώπισης επιθέσεων και χειρισμού ζητημάτων (όπως η σημασία χρήσης κωδικών πρόσβασης και η δομή των ισχυρών κωδικών πρόσβασης), εξασφαλίζοντας με αυτό τον τρόπο ότι οι χρήστες θα χρησιμοποιούν κωδικούς και θα προστατεύουν τη συσκευή τους. Ακόμα στους εργαζομένους θα διδάσκεται η σημασία της ενημέρωσης του λειτουργικού τους συστήματος και των εγκατεστημένων εφαρμογών αλλά και οι ενδεχόμενοι κίνδυνοι από μια παραβιασμένη συσκευή. Επιπρόσθετα, θα υπάρχει η δυνατότητα εκμάθησης κρυπτογραφικών μεθόδων αλλά και η χρήση λογισμικών προστασίας. Τέλος, οι εργαζόμενοι θα πρέπει να εκπαιδεύονται σχετικά με τη σημαντικότητα της λήψης λογισμικού, αρχείων και προγραμμάτων από αξιόπιστους δικτυακούς τόπους, καθώς και να κατανοούν πως δουλεύει μια εφαρμογή και τι είδους απαιτήσεις έχει από τον χρήστη.

Τα συστήματα συστάσεων και εξατομίκευσης είναι αλγόριθμοι ή λογισμικό του υπολογιστή που έχουν σχεδιαστεί για να παρέχουν προτάσεις για προϊόντα ή υπηρεσίες που θα μπορούσαν να ενδιαφέρουν τον χρήστη του δικτυακού τόπου συναλλαγής (Bobadilla et al., 2013; Konstan & Riedl, 2012). Μιλήσαμε για αυτά αναλυτικά στο 4ο κεφάλαιο. Οι πρόσφατες εξελίξεις στον τομέα των κινητών συσκευών (όπως smartphones και tablets που κάνουν χρήση υψηλής ισχύος επεξεργασίας και εξελιγμένων λειτουργικών συστημάτων) και της κινητής υπολογιστικής (mobile computing), καθώς και η συνεχής ανάπτυξη του Διαδικτύου και των σχετικών ασύρματων υποδομών, οδήγησε στην ανάπτυξη του πεδίου των κινητών συστημάτων συστάσεων (mobile recommender systems) (Polatidis & Georgiadis, 2013; Polatidis & Georgiadis, 2014; Ricci, 2010; del Carmen & Ilarri, 2014). Η πρόσβαση σε ένα σύστημα συστάσεων σε κινητό περιβάλλον σε κάθε δεδομένη χρονική στιγμή και σε κάθε μέρος καλείται πανταχού παρουσία, και αυτός είναι ένας εναλλακτικός ορισμός για τα πανταχού παρόντα συστήματα συστάσεων (ubiquitous recommender systems) και εξατομίκευσης (Mettouris & Papadopoulos, 2014).

Η χρήση των δεδομένων θέσης από το παγκόσμιο σύστημα εντοπισμού θέσης (Global Positioning System, GPS) και η χρήση άλλων συναφών πληροφοριών, όπως είναι ο χρόνος, ο καιρός, οι φυσικές συνθήκες, κοινωνικά και άλλα δεδομένα, είναι κάτι φυσιολογικό στα κινητά συστήματα συστάσεων (Mettouris & Papadopoulos, 2014; Sun et al., 2015). Αυτά τα νέα είδη δεδομένων έχουν βοηθήσει προς την κατεύθυνση της προσφοράς περισσότερο εξατομικευμένων συστάσεων σε κινητά περιβάλλοντα (Jannach et al., 2010; Polatidis & Georgiadis, 2013; Polatidis & Georgiadis, 2014; Ricci, 2010). Υπάρχουν βεβαίως διαφορετικά πεδία εφαρμογών, με διαφορετικές απαιτήσεις (όπως τα περιβάλλοντα κινητού ηλεκτρονικού εμπορίου και του τουρισμού που σχετίζονται με τις υπηρεσίες (Jannach et al., 2010; Ricci, 2010), αλλά πέρα από τη φυσιολογική έως ένα βαθμό ανομοιογένεια του κάθε τομέα, μπορούμε να διακρίνουμε κοινά χαρακτηριστικά:

Μπορούμε πλέον (στα σύγχρονα κινητά συστήματα συστάσεων) να προσθέσουμε και την προσπάθεια για προστασία των προσωπικών δεδομένων των κινητών χρηστών, ως ένα ακόμη κοινό χαρακτηριστικό. Αποτελεί πράγματι ένα σημαντικό ζήτημα των κινητών συστημάτων συστάσεων που η διερεύνησή του είναι ανοικτό ερευνητικό θέμα. Αναφέρθηκε ότι τα συστήματα συστάσεων που λειτουργούν σε κινητά περιβάλλοντα στηρίζονται σε μεγάλο βαθμό στο περιβάλλον πλαίσιο (context) για την παροχή συστάσεων, έτσι ώστε να είναι όσο το δυνατόν πιο κοντά στα ενδιαφέροντα του χρήστη και την τρέχουσα τοποθεσία του. Ωστόσο χαρακτηριστικές τεχνικές προστασίας της ιδιωτικής ζωής, όπως η χρήση ψευδωνύμων ή της ανωνυμίας δεν μπορούν να εφαρμοστούν με τον κλασικό τρόπο, και αυτό οφείλεται στο γεγονός ότι τα συστήματα συστάσεων βασίζονται στη χρήση των προσωπικών δεδομένων (Scipioni, 2011). Για παράδειγμα στο (Kido et al., 2005) περιγράφεται μια προσέγγιση για την ανώνυμη επικοινωνία που χρησιμοποιούν υπηρεσίες τοποθεσίας (location-based) που βασίζονται στη χρήση ψεύτικων δεδομένων. Παρόμοιες μέθοδοι που έχουν χρησιμοποιηθεί για την προστασία της ιδιωτικής ζωής στον τομέα των υπηρεσιών με βάση τη θέση είναι οι τεχνικές διεύρυνσης της θέσης (Juniper, 2011). Υπάρχουν στη βιβλιογραφία (Boutet et al., 2015; Aimeur et al., 2008; Polat & Du, 2005) διάφορες μέθοδοι παραγωγής συστάσεων που βασίζονται στο συνεργατικό φιλτράρισμα και οι οποίοι επιχειρούν να προστατέψουν (ως ένα βαθμό) την ιδιωτική ζωή των χρηστών.

Μια σειρά από παράγοντες υπάρχουν που μπορούν να επηρεάσουν τα κινητά συστήματα συστάσεων και την ικανότητά τους να παρέχουν ακριβείς εξατομικευμένες συστάσεις. Αυτά περιλαμβάνουν τη μέθοδο σύστασης, το πλαίσιο (ή περιβάλλουσα κατάσταση ή συναφείς πληροφορίες) και τις ανησυχίες προστασίας της ιδιωτικής ζωής (Polatidis & Georgiadis, 2013; Polatidis & Georgiadis, 2014). Για τις μεθόδους/αλγορίθμους σύστασης, με κύριες προσεγγίσεις το συνεργατικό φιλτράρισμα και το φιλτράρισμα με βάση το περιεχόμενο (Bobadilla et al., 2013; Shi et al., 2014), έχουμε αναφερθεί αναλυτικά στο 4ο κεφάλαιο. Και στην περιβάλλουσα κατάσταση (context) έχουμε αναφερθεί, και σε ζητήματα ιδιωτικότητας, αλλά αξίζει στο κεφάλαιο αυτό να συμπληρώσουμε κάποια επιπλέον ενδιαφέροντα στοιχεία.

Το περιβάλλον πλαίσιο χρησιμοποιείται από τα κινητά συστήματα συστάσεων για να παρέχουν πιο ακριβείς και εξατομικευμένες συστάσεις. Είναι ένας σύνολο δεδομένων που είναι αναγκαίο για την περιγραφή των συνθηκών που έχουν οι χρήστες που κινούνται συνεχώς. Διαφορετικοί τύποι πλαισίου μπορεί να χρησιμοποιηθούν και περιλαμβάνουν, μεταξύ άλλων, τη θέση, την ώρα, τον καιρό και την κοινωνική παρουσία (Adomavicius & Tuzhilin, 2011; Ricci, 2010; Liu et al., 2013). Οι πληροφορίες μπορούν να συλλέγονται είτε ρητά, ζητώντας από τον χρήστη να παράσχει δεδομένα, ή σιωπηρά (συλλέγοντας δεδομένα από την κινητή συσκευή και τους αισθητήρες της, πχ. αξιοποιώντας το σύστημα εντοπισμού θέσης) (Adomavicius & Tuzhilin, 2011; Mettouris & Papadopoulos, 2014).

Το πλαίσιο μπορεί να εφαρμοστεί με χρήση τριών διαφορετικών τρόπων (Adomavicius & Tuzhilin, 2011):

Τα κινητά συστήματα συστάσεων προσφέρουν το πλεονέκτημα της παροχής εξατομικευμένων συστάσεων σε χρήστες ενός περιβάλλοντος που αλλάζει συνεχώς. Από την άλλη πλευρά, οι τρόποι με τους οποίους τα δεδομένα του χρήστη θα μπορούσαν να υποβληθούν σε επεξεργασία, φέρνει άμεσα τους χρήστες προς μια αρνητική στάση, όταν πρόκειται για την παροχή προσωπικών πληροφοριών πλαισίου (Liu et al., 2013; Mettouris & Papadopoulos, 2014). Οι τεχνικές προστασίας της ιδιωτικής ζωής έχουν στηριχθεί κυρίως σε υπηρεσίες θέσης (Jensen et al., 2009; Scipioni, 2011) και δε λαμβάνουν υπόψη την όλη ιδέα του περιβάλλοντος πλαισίου. Η προστασία των προσωπικών δεδομένων είναι ένας σημαντικός παράγοντας που αν αντιμετωπιστεί σωστά, (χρησιμοποιώντας τις σωστές μεθόδους) τότε επιτρέπει στον χρήστη να παράσχει με εμπιστοσύνη τις απαιτούμενες πληροφορίες πλαισίου, καθιστώντας έτσι λειτουργικό το σύστημα και τη χρησιμοποίησή του για εξαιρετικά εύστοχες εξατομικευμένες συστάσεις (Pallapa et al., 2012).

Είναι ενδιαφέρον να εξετάσουμε λίγο πιο αναλυτικά τους υπάρχοντες τρόπους υποστήριξης για την εξόρυξη των δεδομένων χρήσης των χρηστών κινητών συσκευών, οι οποίοι διατηρούν την ιδιωτικότητα των χρηστών. Οι περισσότερες μέθοδοι χρησιμοποιούν κάποια μορφή μετασχηματισμού στα εξαγόμενα δεδομένα, ώστε να επιτύχουν την προστασία της ιδιωτικότητας. Τυπικά, τέτοιες μέθοδοι μειώνουν τη διακριτότητα της αναπαράστασης των δεδομένων. Αυτή η μείωση της διακριτότητας οδηγεί βέβαια σε κάποια απώλεια της αποτελεσματικότητας της διαχείρισης των δεδομένων και των αλγορίθμων εξόρυξης (Aggarwal & Philip, 2008). Ορισμένες ενδιαφέρουσες ερευνητικές μέθοδοι και τεχνολογίες/αλγόριθμοι που ασχολούνται με τη διαφύλαξη της ιδιωτικότητας κατά τη διαδικασία εξόρυξης των δεδομένων (privacy-preserving data mining), αναφέρονται στις επόμενες παραγράφους.

Η μέθοδος της τυχαιοποίησης (randomization method) είναι μια τεχνική στην οποία προστίθεται θόρυβος στα δεδομένα προκειμένου να γίνει απόκρυψη των πραγματικών τιμών των δεδομένων, των εγγραφών (records). Για κάθε εγγραφή προστίθεται ένα συστατικό θορύβου και έτσι η κάθε νέα εγγραφή ισούται με την παλιά, συν την προσθήκη του θορύβου. Ο θόρυβος που προστίθεται είναι βάσει μιας κατανομής πιθανοτήτων (probability distribution) και επιπλέον είναι αρκετά μεγάλος, ώστε η τιμή της επιμέρους εγγραφής να μη μπορεί να ανακτηθεί. Κατά συνέπεια, δεν μπορούν να ανακτηθούν οι αρχικές (πρωτότυπες) εγγραφές, αλλά μπορεί να ανακτηθεί η κατανομή αυτών, η οποία περιέχει τη συμπεριφορά όπως λέγεται αυτών. Κατάλληλες λοιπόν τεχνικές σχεδιάζονται με σκοπό να αντληθούν αθροιστικές κατανομές (aggregate distributions) από τις παραμορφωμένες (perturbed) εγγραφές.

Ένα βασικό πλεονέκτημα της μεθόδου τυχαιοποίησης είναι ότι είναι σχετικά απλή και δεν απαιτεί τη γνώση της κατανομής των άλλων εγγραφών στα δεδομένα. Αυτό δεν ισχύει για τις άλλες μεθόδους, όπως η k-ανωνυμία οι οποίες απαιτούν τη γνώση των άλλων εγγραφών στα δεδομένα. Συνεπώς, η μέθοδος τυχαιοποίησης μπορεί να εφαρμόζεται κατά τον χρόνο συλλογής των στοιχείων, και δεν απαιτεί τη χρήση ενός αξιόπιστου διακομιστή που περιέχει όλες τις πρωτότυπες εγγραφές για να εκτελέσει τη διαδικασία ανωνυμίας. Ενώ αυτό είναι ένα πλεονέκτημα, οδηγεί επίσης σε ορισμένες αδυναμίες, δεδομένου ότι αντιμετωπίζει όλες τις εγγραφές εξίσου, ανεξάρτητα από την τοπική τους πυκνότητα. Ως εκ τούτου, οι 'ακραίες' εγγραφές (outlier records) είναι πιο επιρρεπείς σε επιθέσεις σε σύγκριση με εγγραφές σε πιο πυκνές περιοχές των δεδομένων.

Η μέθοδος της τυχαιοποίησης είναι μια απλή τεχνική, η οποία μπορεί να υλοποιηθεί κατά τη διάρκεια της συλλογής των δεδομένων, γιατί ο θόρυβος που προστίθεται σε μία εγγραφή είναι ανεξάρτητος από τη συμπεριφορά των άλλων εγγραφών. Σε περιπτώσεις βεβαίως στις οποίες η διαδικασία διαφύλαξης της ιδιωτικότητας δε χρειάζεται να εφαρμόζεται κατά τη διάρκεια της συλλογής των δεδομένων, είναι επιθυμητό να υπάρχει μια τεχνική στην οποία το επίπεδο της ανακρίβειας (inaccuracy) εξαρτάται από τη συμπεριφορά της γειτονιάς-τοπικότητας (locality) της κάθε εγγραφής. Μια άλλη βασική αδυναμία της μεθόδου της τυχαιοποίησης είναι ότι δεν εξετάζει το ενδεχόμενο ότι δημοσίως διαθέσιμες εγγραφές μπορούν να χρησιμοποιηθούν για τον προσδιορισμό της ταυτότητας των ιδιοκτητών των εγγραφών. Αυτό ισχύει ιδιαίτερα στις 'ακραίες' εγγραφές, οι οποίες μπορούν εύκολα να διακριθούν από άλλες εγγραφές που ανήκουν στην ίδια περιοχή. Ως εκ τούτου, μια ευρύτερη προσέγγιση ικανή για πολλές μεταμορφώσεις της ιδιωτικότητας, είναι η ομαδική ανωνυμοποίηση (group based anonymization), δηλαδή η κατασκευή ομάδων από ανώνυμες εγγραφές που μετατρέπονται με ένα τρόπο ειδικό για την ομάδα (Βασιλακάκος, 2015).

Χαρακτηριστικές μέθοδοι είναι το μοντέλο k-ανωνυμίας και l-διαφορετικότητα. Στη μέθοδο k-ανωνυμία (k-anonymity), μειώνουμε τη διακριτότητα της αναπαράστασης δεδομένων με τη χρήση τεχνικών όπως η γενίκευση (generalization) και η καταστολή (suppression). Στη μέθοδο της γενίκευσης, οι τιμές των ιδιοτήτων γενικεύονται σε ένα εύρος, έτσι ώστε να επιτευχθεί μείωση της διακριτότητας της αναπαράστασης. Στη μέθοδο της καταστολής, η τιμή της ιδιότητας αφαιρείται ολοκληρωτικά. Είναι ξεκάθαρο ότι τέτοιες μέθοδοι μειώνουν το ρίσκο της αναγνώρισης από τη χρήση δημόσιων δεδομένων, καθώς μειώνουν την ακρίβεια των μετασχηματισμένων δεδομένων. Αυτή η μείωση διακριτότητας γίνεται επαρκώς έτσι ώστε οποιαδήποτε δεδομένη εγγραφή αντιστοιχεί σε τουλάχιστον k άλλες εγγραφές στα δεδομένα. Το μοντέλο της l-διαφορετικότητας (l-diversity) σχεδιάστηκε για να χειριστεί κάποιες αδυναμίες του μοντέλου k-ανωνυμία: η προστασία των ταυτοτήτων στο επίπεδο των k-ατόμων δεν είναι ταυτόσημη με την προστασία των αντίστοιχων ευαίσθητων τιμών, ειδικά όταν υπάρχει ομοιογένεια των ευαίσθητων τιμών μέσα σε μια ομάδα. Αυτό επιτυγχάνεται με την υποστήριξη της έννοιας της διαφορετικότητας μέσα στην ομάδα των ευαίσθητων τιμών (intra-group diversity) στο πλαίσιο του σχήματος ανωνυμοποίησης.

Μία ενδεικτική εφαρμογή της μεθόδου της k-ανωνυμίας σε περιβάλλοντα κινητών συσκευών, αποτελεί η δημιουργία ενός συστήματος πλέγματος απόκρυψης περιοχής για συνεχή ερωτήματα σε υπηρεσίες θέσης (location-based services) σε κατανεμημένα συστήματα (Kim et al., 2013). Το προτεινόμενο σύστημα αποθηκεύει πληροφορίες και εκτελεί τις πράξεις με έναν κατανεμημένο τρόπο για να δημιουργήσει ένα χώρο απόκρυψης, και ταυτόχρονα να αποφύγει τη συμφόρηση στα ερωτήματα.

Σε πολλές περιπτώσεις, τα δεδομένα είναι κατανεμημένα σε διάφορες οντότητες και μεμονωμένες οντότητες μπορεί να επιθυμούν να αποκομίσουν συγκεντρωτικά αποτελέσματα από σύνολα δεδομένων που είναι κατανεμημένα στις οντότητες αυτές. Μια τέτοια διαμέριση (partioning) μπορεί να είναι οριζόντια (όταν οι εγγραφές έχουν κατανεμηθεί σε πολλαπλές οντότητες, καθεμία από τις οποίες έχει το ίδιο σύνολο χαρακτηριστικών/πεδίων) ή κάθετη (όταν τα χαρακτηριστικά/πεδία των εγγραφών έχουν κατανεμηθεί σε πολλαπλές οντότητες). Ενώ οι μεμονωμένες οντότητες μπορεί να μην επιθυμούν να μοιραστούν ολόκληρα τα σύνολα δεδομένων τους, μπορεί να συναινούν σε περιορισμένη διαμοίραση πληροφοριών, βάσει μιας ποικιλίας από πρωτόκολλα. Το συνολικό αποτέλεσμα-στόχος των μεθόδων αυτών είναι να διατηρήσουν την ιδιωτικότητα για κάθε μεμονωμένη οντότητα, χωρίς να μειώνεται η δυνατότητά τους για παραγωγή συγκεντρωτικών αποτελεσμάτων πάνω στα συνολικά δεδομένα.

Το πρόβλημα της κατανεμημένης διατήρησης της ιδιωτικότητας (distributed privacy preservation) της εξόρυξης δεδομένων επικαλύπτεται αρκετά με πεδίο της κρυπτογραφίας που αφορά τον καθορισμό ασφαλών υπολογισμών πολλαπλών μερών. Ο σχεδιασμός του πρωτοκόλλου πρέπει να είναι τέτοιος, ώστε η συνάρτηση να υπολογίζεται χωρίς να διακυβεύεται η ιδιωτικότητα. Σημειώνουμε ότι η αξιοπιστία του εν ισχύ πρωτοκόλλου περιορισμένης διαμοίρασης πληροφοριών, εξαρτάται από το επίπεδο της εμπιστοσύνης που ο κάθε συμμετέχοντας είναι διατεθειμένος να δείξει. Αυτό συμβαίνει γιατί το πρωτόκολλο μπορεί να υπόκειται σε διάφορων ειδών αντίπαλες συμπεριφορές:

|

οι συμμετέχοντες είναι περίεργοι και προσπαθούν να μάθουν από τις πληροφορίες που λαμβάνουν κατά τη διάρκεια ισχύος του πρωτοκόλλου, αλλά οι ίδιοι δεν παρεκκλίνουν από το πρωτόκολλο. |

|

οι συμμετέχοντες αποκλίνουν από το πρωτόκολλο και μπορεί να στείλουν δεδομένα ο ένας στον άλλο, ώστε να μάθουν από τις παρεχόμενες πληροφορίες. |

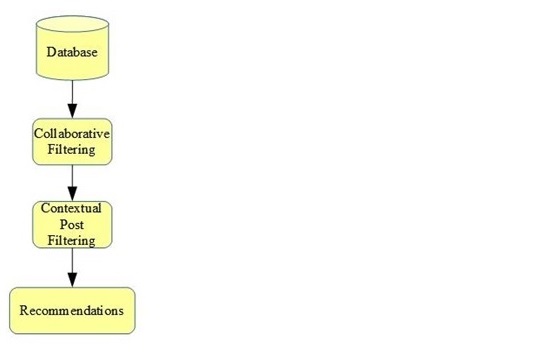

Η προστασία των προσωπικών δεδομένων γίνεται ολοένα και πιο σημαντική για κινητά υπολογιστικά περιβάλλοντα. Έχουν γίνει αρκετές προσπάθειες προς την κατεύθυνση των υπηρεσιών θέσης, το οποίο όμως είναι μόνο μία από τις πολλές παραμέτρους του περιβάλλοντος που μπορεί να βρεθεί σε κινητά συστήματα συστάσεων. Σε επόμενες παραγράφους προτείνεται μια μέθοδος που προστατεύει τις μεταβλητές/παραμέτρους του πλαισίου. Η προστασία στη μέθοδο αυτή δεν κινείται μόνο προς την κατεύθυνση της μεταβλητής θέσης. Η διαδικασία, περιλαμβάνει ως στάδια το συνεργατικό φιλτράρισμα και το μετά-φιλτράρισμα πλαισίου (όπως φαίνεται στην εικόνα 7.4).

Κάντε κλικ στα εικονίδια του σχήματος για επεξήγηση

Εικόνα 7.4. Διαδικασία δύο βημάτων για παραγωγή συστάσεων

Το μοντέλο λειτουργίας είναι τύπου 'πελάτη-εξυπηρετητή': ο χρήστης υποβάλει ένα αίτημα για συστάσεις στον εξυπηρετητή, κατόπιν λαμβάνει μέρος το συνεργατικό φιλτράρισμα και μετά γίνεται το μετά-φιλτράρισμα. Η εικόνα 7.5 δείχνει εποπτικά τον τρόπο λειτουργίας.

Κάντε κλικ για επανάληψη της κίνησης στην παρακάτω εικόνα:

Εικόνα 7.5 : Αλληλεπίδραση πελάτη-εξυπηρετητή

Ο ακόλουθος αλγόριθμος 1 παρουσιάζει τη λειτουργία από την πλευρά του πελάτη (κινητή συσκευή), ενώ ο αλγόριθμος 2 από την πλευρά του εξυπηρετητή. Είναι εμφανές ότι ο πελάτης εκτός από τις πραγματικές μεταβλητές που έχουν σχέση με το περιβάλλον πλαίσιο στέλνει ένα τμήμα με ψεύτικες μεταβλητές. Κατόπιν ο εξυπηρετητής παρέχει τις συστάσεις με βάση τις πραγματικές και τις ψεύτικες μεταβλητές χωρίς να γνωρίζει ποιες είναι οι πραγματικές. Στο επόμενο βήμα παρατηρούμε ότι όταν φτάσουν οι παρεχόμενες συστάσεις στον πελάτη, αυτομάτως οι ψεύτικες διαγράφονται και εμφανίζονται μόνο οι πραγματικές.

Retrieve Location, Context_Parameters[n]

Generate Dummy_Location, Dummy_Context_Parameters[n]

/* one fake context parameter for each real context parameter */

Request /* to the service provider with parameters */ User id, Location, Dummy_Location, Context_Parameters[n], Dummy_Context_Parameters[n]

/* the service provider receives the request makes the recommendation as shown in algorithm 2 and provides the recommendations back to the client */

Receive Recommendations /* real and false from the service provider */

For (int i=0; i<Recommendations.size; i++)

If

i.hasParameter (Dummy_Location)

Delete i;

Else

For (int j=1; j<n; j++)

If

i.hasParameter (Dummy_Context_Parameters[j]

Delete i;

End If

End For

End If

End For

/* Starts with collaborative filtering */

Load User ratings

Load Similarity measure /* Pearson correlation similarity */

Provide Recommendations

/* Contextual post filtering follows */

For (int i=0; i<Recommendations.size; i++)

If

i.hasParameter != (Location || Dummy_Location)

Delete i;

Else

For (int j=1; j<n; j++)

If

i.hasParameter != (Context_Parameters[j] || Dummy_Context_Parameters[j])

Delete i;

End If

End For

End If

End For

Στην παράγραφο αυτή παρουσιάζονται αποτελέσματα μιας πρώτης αξιολόγησης των προηγουμένων αλγόριθμων προστασίας των ιδιωτικών δεδομένων. Να σημειωθεί ότι ο εξοπλισμός ήταν ένας απλός υπολογιστής Pentium i3 (2.13GHz, 4GB RAM, Windows 8.1), ενώ όλοι οι αλγόριθμοι υλοποιήθηκαν στη γλώσσα προγραμματισμού Java. Χρησιμοποιήθηκε ένα πραγματικό σετ δεδομένων το οποίο περιλαμβάνει ένα πλούσιο σύνολο μεταβλητών περιβάλλοντος πλαισίου. Το σετ ονομάζεται LDOS-CoMoDa (Kosir et al., 2011). Το σετ περιλαμβάνει αξιολογήσεις ταινιών στην κλίμακα 1-5 και επίσης 12 μεταβλητές πλαισίου που περιγράφονται αναλυτικά στον πίνακα 7.2. Επίσης, ο πίνακας 7.3 μας δίνει στατιστικές πληροφορίες σχετικά με το χρησιμοποιούμενο σετ.

Παράμετρος |

Τιμές |

Περιγραφή τιμών |

Ώρα |

1 ως 4 |

1=Πρωί, 2=Μεσημέρι, 3=Απόγευμα, 4=Βράδυ |

Τύπος ημέρας |

1 ως 3 |

1=Καθημερινή, 2=Σάββατο/Κυριακή, 3=Αργία |

Εποχή |

1 ως 4 |

1=¶νοιξη, 2=Καλοκαίρι, 3=Φθινόπωρο, 4=Χειμώνας |

Τοποθεσία |

1 ως 3 |

1=Σπίτι, 2=Δημόσιος χώρος, 3=Σπίτι φίλου |

Καιρός |

1 ως 5 |

1=Ήλιος, 2=Βροχή, 3=Καταιγίδα, 4=Χιόνι, 5=Συννεφιά |

Κοινωνικές επαφές |

1 ως 7 |

1=Μόνος, 2=Με συνεργάτες, 3=Με φίλους, 4=Με συναδέλφους, 5=Με γονείς, 6=Με άλλους, 7=Με οικογένεια |

Τελική διάθεση |

1 ως 7 |